第三节 个人资料的数字化流转与资料隐私风险

人们通常会说,如果你没有什么可掩饰的,你就无需担心数字化的个人信息记录。很多人也倾向于认为自己毫无掩饰,而未意识到个人是否申诉了其意见以及能否申诉意见。生活在“信息时代”,我们不可避免地要同记录个人信息的组织发生关系。(108)

——美国隐私研究委员会

上一节从宏观的角度论证了个人信息数字化流转打破了个人同公私机构在信息流转上的力量均衡,排除了个人对资料和信息流转的有效参控。这是资料隐私问题产生的直接原因,也是资料保护和信息隐私法需要解决的根本问题。资料并非静止不动的,其价值和影响只有经过流动转化为个人信息,才能得以实现和产生。本节将透过动态和微观的视角考察个人资料的流转过程,从资料的收集、处理和散播三个阶段分析资料持有人同资料当事人之间的信息流转关系,并着重探讨各阶段中的具体资料行为对个人正当权益造成的侵害。

当然,资料收集、处理和散播并非完全独立的三个阶段,它们相互交织,且政府和企业的某一不当资料行为经过三个阶段后可能产生更大的负面影响。某些问题贯穿信息流转过程的始终,如资料的准确性、排除参控和缺乏安保等自资料收集至资料散播都可能损害个人权益。某些影响是多种资料行为累积的结果,譬如,资料监控只有通过收集、处理、甚至散播资料才能发生。此外,资料持有人在信息流转过程中的行为往往只对个人的资料隐私构成潜在的威胁。由于个人与公私机构之间的管理和业务关系同信息流转关系交互作用,不当资料行为除影响个人在信息流转上的利益外,还可能损害其在管理和交易关系中的现实权益。

一、微观动态视角下的信息流转过程

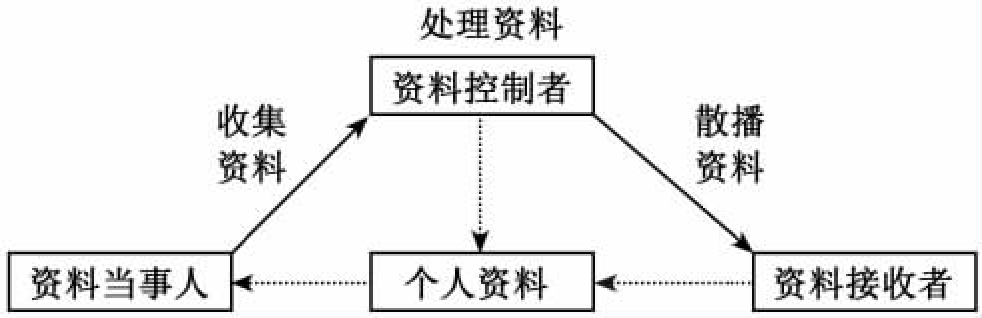

某些个人资料属于事实,无需创造便自然存在,如年龄、性别和身高等;某些个人资料由个人创造并应用于社会关系中,如姓名;而多数个人资料则在个人同公私机构间的管理和交易关系中产生,如职业和信用信息等。一旦为他人收集,静态的个人资料便在个人同政府和企业间的交往和交易中形成个人信息。如下图所示,动态的个人信息在个人同资料收集者、资料持有者、资料控制者、资料处理者和资料接收者之间流动,并经历三个阶段,即资料的收集、处理和散播。信息流转关系主要涉及三个当事方,即资料当事人、资料控制者和资料接收者。资料当事人是指个人资料所关涉的个人,资料控制者决定资料处理目的和方法,而资料接收者则是指从资料持有人处接收资料者。(109)资料当事人既是个人信息流转过程的起点也是终点。资料控制者首先直接或间接地向个人收集资料,然后对资料进行各种形式的处理,如保存、加工、合并、分析和使用等。他还可能定向或非定向地散播个人资料,如披露、曝光和散播信息等。从收集至散播,个人资料一步步脱离资料当事人的控制,一步步远离个人同资料收集者间直接的现实法律关系,个人也越来越难以对信息流转实施有效的参控。

个人信息流转过程图示

信息流转过程中的各种活动都可能侵害个人的资料权益。例如,在个人不知情的情况下,未经其同意,因不当目的收集其个人资料的行为,侵害了他适当了解、参与信息流转过程及合理控制资料的权利。作为信息流转过程的起始,过多地收集与使用目的不相关、不适当或不准确的信息无疑将使个人权益面临风险。资料处理过程中,为了收集资料外的其他目的,未经资料当事人同意而使用个人资料,合并与某资料当事人相关的多项信息也影响个人权益。同样,资料散播过程中,违反保密义务,披露与个人相关的真实信息,曝光私密性的个人信息,增强个人信息的公开程度以及散播错误或具有误导性的个人信息等,也可能侵害个人的资料隐私权益。除此之外,资料准确性、排除个人参控、缺乏安保、资料监控与以资料为依据作出完全自动化的决定等,对个人的影响不仅贯穿信息流转关系的始终,还波及个人同公私机构间的现实法律关系。

二、资料收集

即使未披露或公开任何信息,不当地收集个人资料自身就足以侵害个人的资料隐私。一般而言,政府和企业可在同个人的管理和交易关系中直接收集个人资料,也可以不经资料当事人而间接收集资料。作为信息流转关系的起始,不当地收集个人资料虽然一般不能对个人造成直接的影响,而一旦资料脱离个人的控制进入资料处理和散播过程,就可能对个人的隐私和现实利益造成侵害。

未经资料当事人同意,或在其不知情的情况下,非法收集对使用目的不必要、不适当、无关联的个人资料无疑减弱了当事人对资料的控制,也增加了资料被滥用的风险。国际和国内资料保护法多将合法且合理地收集同资料使用目的相关且必要的资料作为一项资料保护原则。例如,欧盟的《资料保护指令》要求合理且合法地处理个人资料,为了特定、明确、正当的目的收集资料,且对于收集的目的而言,资料应具有必要性、适当性和相关性。(110)德国法将减少资料的收集和使用及提高资料的使用效益明确地确立为资料处理的基本原则,要求资料处理系统的设计和运用以不收集、处理、使用个人资料,或尽量减少收集、处理或使用个人资料为原则。(111)

由于某些个人资料具有特殊的敏感性,收集这些资料对个人人格的自由健全发展,尤其是非歧视原则可能构成严重的威胁。例如,与个人健康和性行为有关的资料具有较强的私人性和秘密性,传统的隐私法就对其提供严格的保护。收集和处理个人宗教信仰、政治派别、工会关系等资料可能造成个人歧视。(112)此外,个人身份编号、医疗和基因资料以及与个人民事、行政和刑事违法相关的信息等都具有较强的敏感性,欧盟指令与多国资料保护法也严格限制收集和使用此类资料,尤其是创建资料库。

在希腊,Attiko Metro S.A.公司(AMEL)为确保地铁特定工作区域的安全,防止不当人员擅自出入,特向希腊资料保护机构申报批准安装生物技术监控设备。资料保护机构指出,根据资料保护法,使用生物技术只应为确保工作场所特殊安全要求所必需,且不存在可实现同等目的的其他方式时,方可使用生物技术收集和使用个人资料。考虑到收集资料的唯一目的在于控制特定区域的进出,AMEL公司必须考察现有的危险、危险的程度以及避免风险的现有方法,同时权衡使用生物技术收集个人资料对员工的隐私和自由可能造成的侵害。个人生理特征属于个人资料,应为了特定、明确和正当的目的,合理且合法地收集个人资料,而且,资料对处理的目的而言应具有适当、关联和必要性。(113)因此,决定利用生物技术设备收集员工的个人资料是否合法应考虑最初收集资料的目的,并应权衡生物技术与个人基本权利和自由之间的关联。通过上述手段收集的生物资料只可用于监控特定场所的进出,而不得用于评定员工的行为等与该目的不符的其他活动。根据风险评估,生物监控设备仅收集员工的某些生理特征,且不留任何痕迹,已最小化侵害个人资料隐私的风险。AMEL公司必须采取所有必要的组织性和技术性的安保措施保护个人资料,避免资料遭到意外或非法的损毁、遗失、修改、披露或其他形式的非法处理。基于上述分析,希腊资料保护机构最终批准AMEL公司使用生物技术设备收集员工的个人资料。(114)

政府和企业在与个人的交往中往往处于强势地位,为了更多地收集个人资料,它们可能以提供服务或产品为筹码强行要求个人提供某些不必要、不适当且同业务关系不相干的个人资料。仍借希腊某案件为例。资料当事人向一保险公司购买了健康保险,然而,自2003年起,该公司要求资料当事人提供保险合同规定外的其他敏感性和非敏感性的个人资料,并同意公司向第三方披露资料才能享受原定的医疗保险赔偿。一旦资料当事人事后撤销上述同意,保险公司可直接撤销保险合同。资料当事人就此向资料保护机构提起控诉。保险公司辩称,为了在订立保险合同过程中确定被保险人是否符合投保要求,为了在理赔过程中核实信息的准确性,保险公司必须向第三方索要和披露被保险人的医疗信息。被保险人不同意提供个人资料往往隐藏了事实,存在欺诈行为。资料保护机构强调,必须为了特定和明确的目的合理且合法地收集个人资料。作为一种敏感个人资料,只有在资料当事人明确表示同意的情况下才可加以收集和使用医疗资料。同意必须是在资料当事人知情的前提下,自由、自愿、明确地作出的同意处理其个人资料的意思表示。(115)本案中,保险公司2003年的合同要求资料当事人提供医疗等个人资料,并同意向第三人披露资料。为使资料收集和披露合法化,保险公司要求资料当事人作出书面同意,否则将无法获得应有的医疗理赔。上述同意并不符合资料保护法中自由和自愿的要求。保险公司收集和披露医疗资料构成非法处理个人资料。鉴于资料处理行为的故意性与情节的严重性,资料保护机构依法对保险公司课以两万欧元的罚款。(116)

三、资料处理

一旦为他人收集,个人资料就进入资料处理过程,并为资料控制者持有、使用、加工、修改和控制。(117)资料处理过程不涉及资料的收集,而仅关注对已收集资料的处置活动。在该过程中,不当使用个人资料,排除个人的参与和控制,缺乏适当的安全保障措施与信息合并等,都可能侵害个人的资料隐私。

(一)不当使用

未经资料当事人同意,为了收集资料外的目的使用个人资料可能侵害个人的资料隐私。当然,它也可能带来有利的结果:譬如,在发生车祸时利用个人的医疗资料及时抢救其生命,利用为了其他目的收集的资料开展科研活动,利用个人资料打击犯罪,在不损害个人利益的情况下为了自身的正当权益使用资料等。然而,一旦为了收集资料外的目的使用个人资料,资料实际上又开始了一个新的流转过程,可能为其他资料持有人以不同的目的使用,使用目的的善意和恶意性也不得而知。

为收集资料外的目的使用个人资料与个人的预期也不相符,因为,资料当事人对此并不知情,他可能对之持怀疑和反对态度。如果事先知晓资料持有人可能为了其他的目的使用资料,人们可能并不会提供自己的资料。例如,香港一家电信公司向某客户发送信件,通知他已经获赠两个月的意外保险,并附有保险公司发出的保险证书。客户不满该公司未经其同意便将他的个人资料交给保险公司,并向我国香港特别行政区的隐私专员投诉。电信公司辩称,他们把客户的个人资料转移给保险公司是为了开展联合推广活动,向客户推销保险产品,这符合原本收集客户个人资料的目的。隐私专员认为,电信公司的业务性质为提供通信服务,与保险业务无关,客户也对之无合理的预期。利用客户的资料投保与最初收集资料的目的不符,电信公司违反了资料保护原则。基于以上理由,香港个人资料隐私专员公署向该公司发出执行通知,要求它纠正不当行为。该公司最终停止了联合推广活动,并制定了相关的政策防止类似的违法事件重演。(118)

有人可能辩称,个人在提供资料时应该预见到资料持有人可能为了其他目的以不同的方式使用其个人资料,为了收集外的目的使用个人资料并不会影响个人的预期。但问题是,即使资料使用人在其隐私政策中声明他将为了收集外的目的使用个人资料,人们往往也无法真正理解这到底意味着什么。在不知道自己的资料将被如何使用的情况下,对收集目的外的资料使用,个人根本不能作出理性的决定。在资料使用上,个人同使用者之间存在严重的信息不对称。如斯威尔(Peter Swire)所述,个人很难同大公司讨价还价,他们在隐私方面缺少知识、信息和经验,并需要耗费过多的时间和精力。(119)施瓦兹也指出:“对资料的收集、买卖或处理情况,个人往往一无所知,这种严重的信息偏差将造成对资料处理者有利的单边谈判。”(120)此外,消费者在同企业交易过程中自身就处于弱势,企业可能利用其优势以提供个人信息作为获取产品或服务的前提。而一旦资料落入企业手中,其命运将完全由资料持有人掌控,个人根本无法左右资料的使用。为了收集外的目的使用个人资料可能导致资料当事人对资料的未来产生恐惧和无助,它们可能被用来对其作出重大决定,或以对其产生不利的方式使用。此外,对某种情形而言,资料可能是适当、准确和相关的,而对另一情形则并不尽然。

国际和国内资料保护法都明确限制为了收集外的目的使用个人资料。如根据欧盟《资料保护指令》,对收集或进一步处理资料的目的而言,个人资料应必要、适当、相关,且不得超越上述目的使用该资料。(121)《资料保护指导原则》规定了“目的明确原则”,要求资料使用人在不迟于收集资料时,明确收集个人资料的目的,且后续的使用应以实现这些目的为限或实现不与之相背的特定目的。(122)根据法国法,收集资料必须为了特定、明确、正当的目的,且进一步处理资料的方式亦不得背离上述目的,资料应充分、相关且不超越收集或进一步处理的目的。(123)

(二)排除参控

如上所述,排除参控并非仅发生于资料处理阶段,它贯穿信息流转过程的始终。个人可能不知道谁为了什么目的收集了哪些与其相关的个人资料,也不知道谁为了什么目的如何使用这些资料,不知道谁将接收这些资料,更无法查阅、修改、更新、封存资料,或反对处理其资料。资料隐私中长期占据统治地位的“个人信息控制权理论”要求加强个人对信息流转过程的参与,增强个人对资料的控制。(124)排除个人对资料的适当控制及其对信息流转过程的有效参与,都可能侵害其资料隐私。排除个人参控除了可使个人对资料和信息流转产生无助和无力的感觉,更可能导致不准确的资料被用于作出针对个人的重大决定。

国际和国内资料保护法以不同的方式保障个人对信息流转过程和资料的参控。例如,《资料保护指导原则》确立了资料处理公开原则与个人参与原则,确保个人了解资料处理的情况,促使其积极地介入到信息流转过程中,索取必要的信息,对资料的准确性提出异议。(125)欧盟《资料保护指令》以给资料控制者和资料当事人分别设立义务和权利的方式,通过个人自力救济与国家公权力介入两种路径,保障个人对资料的控制及其对资料处理过程的参与。资料控制者在收集和披露资料时负有向资料当事人提供信息的义务。同时,资料当事人对资料和资料处理具有知情权、反对权和查阅权,有权向资料控制者了解有关资料处理的信息,反对处理其个人资料,还有权核实资料的准确性,要求修改、删除或更新个人资料。此外,资料处理的通报、登记和预先审查制度也确保了资料和资料处理的公开和透明。(126)

(三)缺乏安保

自资料被收集那一刻起,缺乏安全保障就成为侵害个人权益的重要原因之一。若资料持有人未采取适当的管理性和技术性措施保障资料的安全,个人资料面临着遗失、遭窃取、滥用、披露、修改甚至损毁的风险,并损害资料当事人的正当权益。例如,应资料当事人的投诉,英国的信息专员对多家机构不当遗弃个人资料的违法行为进行了处理。(127)其中,United National Bank Limited银行的曼彻斯特支行将资料当事人的业务和账户信息、填写有姓名和地址的汇款单、内部工作邮件等含有重要个人资料的文件随便遗弃于垃圾箱中。信息专员要求银行采取适当的措施妥善处置个人信息,并就此对员工进行培训,以保障资料的安全。(128)在我们的生活中,此类事件屡见不鲜。公司到大学校园进行招聘,收取了大量的个人求职书,并将对其无用的求职书随意丢弃,而其中包含的个人信息可能为他人非法使用,进而损害资料当事人的正当权益。

当今,个人信息的商业价值日益增大,政府、公司及其员工在利益的驱动下非法使用和转移个人资料,这要求资料控制者采取更严格的资料安保措施。例如,在希腊一家妇产医院分娩后,很多产妇即莫名其妙地收到保险公司以各种形式发送的直销信息,希望其对婴儿进行投保,并因此严重侵扰了孕妇的正常生活。根据资料当事人的投诉,经查实,医院员工将孕妇在医院登记的信息出售给了保险公司,供它们开展营销活动。希腊资料保护机构指出,作为资料控制者,医院应采取必要的管理措施确保个人信息的安全。本案中,由于医院未采取适当的保障措施,其员工为了私利将孕妇的个人信息披露给第三人。考虑到违法行为的严重性,资料保护机构以非法使用个人资料与未采取适当的安全保障措施为据,依法对保险公司和医院分别课以罚款,并责令其纠正违法行为。(129)

(四)信息合并

信息合并是指通过加工与混合已经收集的个人资料,推导出关于个人的新信息,更深入地了解其个人情况。单个信息,如个人的银行账户信息可能无法说明太多问题,但多个微不足道的个人信息一经合并,往往可以更准确地描绘个人特征。例如,将个人的账户信息与消费记录相结合,不仅可以了解该人的经济能力,还能够根据消费偏好推销其更乐于接受也有能力购买的产品和服务。因此,相对于单个的资料,合并后的资料可能超出个人最初提供资料时对资料使用的预期。信息合并并非数字化信息流转中的特有问题,千百年来,人们就明白“1+1!2”的道理。然而,信息技术使得资料的数量急剧膨胀,合并过程变得简单和廉价,资料分析硬件和软件也日趋成熟和强大。

资料合并不必然导致侵害个人的正当权益。网上贸易公司可以通过合并个人信息,推测个人的喜好,向其提供更加个性化的服务。在契约化和人际关系淡化的社会中,个人信用报告填补了缺乏个人经济状况和信用信息的空白,提高了金融机构同个人之间信贷业务的运作效率。

当然,信息合并也可能对资料当事人造成负面影响。在日常生活中,人们每时每刻都在提供和透露个人信息。对他人已经了解哪些信息,可能发掘哪些信息,人们都期望存在一定的限制。然而,信息合并打破了个人仅在特定情形下向某人透露特定信息,并仅希望其为了某特定目的使用该信息的期望。个人提供的信息单个看来可能微不足道,而一旦通过信息技术进行加工与合并,即可以更彻底地了解一个人的方方面面。信息合并增强了资料持有人对个人的控制力,与资料监控一样,它可能限制个人的行为。但与资料监控不同,信息合并不是通过收集资料来描绘个人的人格图像,而是通过加工现有资料来分析个人特征。合并个人资料产生的文档也成为评价个人的标准,如个人信用报告可以用来评价个人信用度的高低,银行据此决定是否提供贷款,从而影响个人生活。索罗伍教授将合并的个人资料称为数字化的个人档案(Digital Dossier),资料当事人因此成为数字化的个人。在数字化世界中,数字化的个人档案对现实中活生生的个人的影响越来越大。(130)

此外,以合并资料得出的信息为基础作出决定虽然具有效率,但也可能造成错误。一项个人信息对某种特定情形可能是准确和适当的,而对另一情形则不尽然。合并这些不同的个人信息可能导致评价和决定错误。这也是为何欧盟《资料保护指令》严格限制完全以自动化的资料处理为依据作出对个人具有重大影响的决定。(131)

四、资料散播

除处理个人资料外,资料持有人还可能向第三人转移个人资料。信息流转涉及的法律关系也随之由个人同资料控制者之间的双方关系转为个人、控制者与资料接收者间的三方关系。资料转移包括披露真实的个人信息、曝光私密性的信息、增强信息的公开程度、挪用个人资料牟取私利与歪曲个人信息等,它们均可在特定情形下损害资料当事人的正当权益。

信息披露是指向他人公开与某人有关的真实信息。与违反保密责任不同,信息披露不要求披露人与被披露人之间存在明示或默示的保密协议或关于信息保密的信任关系。早在1890年,沃伦和布兰蒂斯就指出,科技的发展使得人们可以轻而易举地获知他人的信息,并加以披露。基于合同和信任关系保护私人秘密的普通法已不足以保护个人隐私。(132)在他们看来,对一个社会而言,若侵犯个人隐私的行为很少不是源自违约或特殊的保密责任,违约责任标准可能还足以对个人隐私提供适当的保护。而如今,在受害人无任何参与的情况下,技术设备即可侵犯个人隐私,普通法必须为隐私保护确立更为广泛的法律依据。(133)随后,普劳瑟(William Prosser)和《美国侵权法重述》也将公开披露与原告有关并令他尴尬的私人事实界定为一种普通法上的隐私侵权行为。(134)

不少学者对法律限制披露真实的个人信息提出了批判。如波斯纳(Richard Posner)指出,限制披露实际上赋予了个人隐匿真实个人信息的权利,而他人可能利用这些信息并对其造成不利。法律限制披露真实信息有碍真实交易信息的流动,增加交易成本,损害社会福利。(135)在契约化社会中,商家和政府都需要更多的个人信息,评价个人,进而决定是否与其进行交易或向其提供社会福利。法律限制信息披露必然对此造成不利。此外,限制披露真实的个人信息还有碍人们的言论自由。

实际上,过度的信息披露,尤其是披露真实的个人信息,不论其是否已经被公开,都可能对资料当事人造成不利。索罗伍认为,限制信息披露有助于提高个人自治和自决。披露的风险可能阻止人们开展某些可促进自我发展的活动。(136)同时,过度的信息披露使人们受到历史记录的束缚,成为资料记录的奴隶。在个人成长过程中,过度地披露历史信息可能破坏个人改变自己的行为与生活方向的能力。(137)威斯丁(Alan F.Westin)强调:“在这个世界上,人们都戴着面具生活,并且对于人们戴面具时的表现深信不疑。面具一旦被撕破,该人的真正面目将袒露在世人眼前,他被迫置于大众灼灼的目光之下。生活在自由社会里的人必须经常自我警惕,除非关乎重大的社会利益,否则不得侵犯保护个人最终自主权的隐私。”(138)因此,在自由社会中,除非为保护社会公共利益所必需,应由当事人自行决定在何时及何等情形下披露个人资料。归根结底,信息隐私是个人有权自行决定何时和怎样将关于他们的资料向外人传达以及传达多少资料。从个人参与社会活动的角度着眼,隐私就是个人按照自己的意愿在行动和思想上从社会中暂时抽离,离群独处,或自成小圈子与人亲密交往,或处身于大群体中,隐藏身份或与人保持距离与隔阂。

在弗里德(Charles Fried)看来,除有助于个人自治和自决外,限制信息披露对爱情、友谊和信任的发展也是必需的,因为人们可以控制其希望与朋友和爱人分享的信息。而一旦资料被随意地披露,爱情、友谊和信任关系也变得无法想像。(139)威斯丁认为限制信息披露还具有保障个人情绪宣泄的功能,它使个人无需过分焦虑他人可能获知某些其不愿透露的信息,从而可以放松神经。(140)此外,从社会角度看,限制过分的信息披露还有助于民主制度的运作。离开对信息披露的法律保护,人们可能因担心某些信息被披露而不敢自由地参与到政治、宗教和社会活动中去。

信息披露无疑增加了个人资料被滥用的风险。随着个人信息的商业化,政府和企业可能将其收集和持有的个人资料披露给第三人,并从中牟利。欧盟的《资料保护指令》和各国的资料保护法都严格限制资料控制者对外披露个人资料,尤其是将资料用于商业目的。根据欧盟指令,资料当事人有权反对控制者向第三人披露资料,或代表第三人为了直销的目的使用个人资料。(141)例如,爱尔兰的一家旅行社(Stein Travel)将其持有的客户信息披露给另一家银行(MBNA),并由其向客户推销一种旅游信用卡(Stein Travel/ MBNA Credit Card)。接到个人投诉后,爱尔兰资料保护委员会即开展了调查。Stein Travel公司辩称,客户与其订立的旅行合同中含有资料使用条款。根据该条款,“我们将使用您提供的个人信息以订立和履行旅游合同;同时,我们将不时地向我们集团中的公司披露您的个人信息。”委员会认为,MBNA不属于Stein Travel集团中的公司,而且推销信用卡与旅游服务也有质的不同。未经资料当事人的明确同意,Stein Travel公司不得向MBNA披露个人资料,更不得将资料用于直接营销。(142)在我们的日常生活中,由于缺乏法律保护,电信公司可以将我们的个人信息,如电话号码、电话费用支出和通话习惯等随意披露给其他机构,并利用通话和短信等方式向我们推销各种与通信毫无关联的产品和服务。

除披露真实的个人信息外,公开对个人具有侮辱性的信息,歪曲个人信息并对个人进行诽谤,增强信息的公开程度以及挪用个人资料非法牟利等行为都可以在不同情况下侵害个人的正当权益。

五、以资料为依据作出对个人产生影响的决定

资料收集、处理和散播过程中的非法行为侵害个人权益的风险往往具有潜在性,且多属于精神层面的伤害。而资料一旦自信息流转过程进入个人同公私机构间的现实管理和交易关系,不仅隐私风险将变成现实,非法资料行为更可能侵害个人的正当权益。换言之,个人资料在信息流转过程中变为信息,政府和企业根据这些信息评定某些事项,并依据资料和资料处理对个人作出决定,而这些决定可能对个人产生重大影响。非法收集、使用或散播个人资料所造成的损害就由信息流转过程中的风险转变为法律关系中的现实损害。

基于不准确或准确的个人信息作出决定都可能侵害资料当事人的权益。(143)若政府和企业根据不准确的个人信息评定个人情况,个人可能因此无法获取政府提供的社会服务,如失业补助、医疗保险和养老保障;银行可能基于错误的经济状况和信用度等信息拒绝向个人提供置房或购车贷款;学校可能拒绝录取某学生或对其进行不当的处罚;公司可能为此不雇佣某求职者或解聘某员工。总之,不准确的个人信息对个人同公私机构间的交往关系具有严重的破坏性,导致在该关系中处于弱势的个人丧失应得的机会或利益。

在农耕时代,人们无需以自动化的资料处理为依据借助计算机作出决定。在信息时代,各种数字化的个人档案涵盖了个人的种种情况,政府和企业越来越多地利用信息技术处理资料,并以之为据作出与个人相关的决定。这是社会发展的产物,但是以准确的个人资料进行决策也可能损害资料当事人的利益。政府和企业可能过分依赖数字化的个人档案与自动化的资料处理作出自动化的决定。(144)在个人档案数字化的环境下,个人同资料使用者之间的关联日趋减弱,个人无法有效地参与信息流转过程,资料使用者可能仅以个人资料为依据,评定个人得失,并作出对其具有法律效力或产生重大影响的决定。以资料处理为基础作出完全自动化的决定是个人对资料和信息流转丧失参控权最极端的表现,也最可能影响其现实利益。

个人有权免受自动化决定的约束源自法国1978年的资料保护法。(145)参照法国法,欧盟《资料保护指令》规定个人有权免受基于资料处理而作出的完全自动化个人决定的约束。(146)完全自动化的决定所依据的资料处理须涉及对个人特征的评价,如其工作表现、信用度、可靠性或行为等。以明确、客观和准确的事实性资料为依据作出的决定,如个人的性别、年龄,收入情况等并不属于保护范围。在利用计算机评价高度复杂与更具主观性的关于个人的因素过程中,指令旨在为对个人作出更客观的价值评判提供一定的保障。其次,指令禁止完全依赖计算机技术作出决定。固然,机械化的决定程序可以减少人为的错误。人为因素过少的介入决定过程也可能将个人沦为计算机程序的操作对象和客体,侵害个人的人格、人权和自由。最后,完全自动化的决定必须对个人产生法律效力或重大影响。

总之,从微观动态的角度看,信息流转过程中的不当行为可能侵害个人的资料隐私。该损害可能源自资料处理行为自身,也可能基于现实法律关系对资料和资料处理的过分依赖。科技并非罪魁祸首,个人同公私机构在信息流转关系上的力量失衡,以及个人参控权的缺失才是始作俑者。资料隐私保护应从平衡个人同资料持有人之间在资料和信息流转上的力量入手,提高个人对信息流转过程的参与能力,增强个人对资料的控制力,并依法规制政府和企业的资料处理行为。对此,欧盟的《资料保护指令》从三个层面着手保护个人的资料隐私:第一,赋予个人必要的资料权利,如知情权、查阅权和反对权等,使个人可以了解资料处理的有关情况,查阅处理中的个人资料,对不准确的资料提出异议,并要求加以修改、更新、删除或封存,反对资料持有人以某种方式使用其个人资料;第二,为资料控制者设定义务,要求控制者遵守合法且合理的原则,确保资料与使用目的间的必要性、适当性和关联性,向个人提供信息并配合个人履行其资料权利;第三,为确保资料处理的公开性和透明性,监督控制者依法处理资料,欧盟要求成员国设立资料保护机构,对资料处理进行登记和审批,协助资料当事人行使权利,对资料处理进行事先审计或事后调查,对违法行为进行警告、制裁和处罚。

【注释】

(1)书中个人资料与个人信息、资料隐私、信息隐私与资料保护将交替使用。

(2)Alexander Solzhenitsyn,Cancer Ward,The Bodley Head Ltd.,1968.See U.S.,Department of Health,Education,and Welfare,Records,Computers,and the Rights of Citizens,Report of the Secretary’s Advisory Committee on Automated Personal Data Systems,hereinafter referred to as“HEW Report”,Washington,D.C.,1973,p.1.

(3)“个人记录如人类文明本身一样古老。”Colin J.Bennett,Regulating Privacy:DataProtection and Public Policy in Europe and the United States,Cornell University Press,1992,p.18.下文中,重复出现的著作、文章、立法及其他资料的注释均采取简化形式,如著作仅列明其作者、书名、出版时间与页码,出版社等信息不再一一列明,详细信息请参见书后的参考文献。

(4)费孝通:《乡土中国》,江苏文艺出版社1984年版,第4页。

(5)同上注,第5页。

(6)同上注,第13~14页。

(7)Richard S.Murphy,Property Rights in Personal Information:An Economic Defense ofPrivacy,84 Geo.L.J.2381,2384(1995).

(8)U.S.,HEW Report,p.2.

(9)一般认为,《世界末日书》的命名源自圣经故事,旨在强调该书的权威性。

(10)全国性的人口普查活动可追溯到1750年的罗马时代。起初,公众对其持强烈的反对态度,怀疑政府借机增加赋税。随着公众反抗的减弱与政府宏观规划和管理职能的增强,人口普查在北欧、欧洲大陆和北美逐渐兴起。

(11)此后,每隔十年,美国联邦政府均开展一次人口普查活动。

(12)Robert C.Davis,Confidentiality and the Census,1790-1928,Appendix C of the HEW Report,1973.

(13)除了上述分类外,议案还建议根据年龄段以16周岁为界将自由的男性白人分为3组。

(14)议案列举了30几种职业和行业。Robert C.Davis,Confidentiality and the Census,1973.

(15)Priscilla M.Regan,Legislating Privacy:Technology,Social Values,and Public Policy,University of North Carolina Press,1995,p.46.

(16)Robert C.Davis,Confidentiality and the Census,1973.

(17)Robert C.Davis,Confidentiality and the Census,1973.

(18)Robert Ellis Smith,Ben Franklin’s Website:Privacy and Curiosity from Plymouth Rock to the Internet,Privacy Journal,2004,p.58.

(19)Priscilla M.Regan,Legislating Privacy,1995,pp.46-47.

(20)梁方仲:《中国历代户口、田地、田赋统计》,上海人民出版社1980年版,第15页。

(21)周宣王在当时的太原(今甘肃镇原、固原和环县一带)开展了人口调查,《周礼》一书记载了周代缜密人口调查制度和体制。见乔晓春:《中国人口调查与人口普查历史研究》,载《南方人口》1997年第2期,第57页。

(22)同上注,第58~59页。

(23)张黎明:《中国历史上的人口普查》,载《湖北审计》2001年第1期,第43页。

(24)梁普明:《第一次全国人口普查》,载《浙江统计》2000年第3期,第38页。

(25)新增的信息包括:户的类别、本户人数、本户出生人数、本户死亡人数、有常住户口已外出一年以上的人口及个人户口状况和性质、行业、不在业人口状况、婚姻状况、妇女生育、存活子女人数、上年妇女生育状况等11项。

(26)孙兢新:《人口普查的历史》,载《江苏统计》2000年增刊,第40~41页。

(27)胡英:《第五次全国人口普查表长表抽样方法》,载《市场与人口分析》2002年第2期,第58页。

(28)Robert C.Davis,Confidentiality and the Census,1973.

(29)Martin Campbell-Kelly and William Aspray,Computer:A History of the Information Machine,New York:Basic Books,1996,p.26.

(30)Martin Campbell-Kelly and William Aspray,Computer:A History of the Information Machine,p.52.

(31)1923年成立,为独立、非政府、非营利性的社会科学研究机构。http://www.ssrc.org.

(32)U.S.,House Committee on Government Operations,Special Subcommittee on Invasion of Privacy,the Computer and Invasion of Privacy:Hearings,89thCong.,2nd sess.,1966; U.S.,Senate Committee on the Judiciary,Subcommittee on Administrative Practices and Procedure,Invasion of Privacy(Government Agencies):Hearings,89thCong.,2nd sess.,Part 5,1966.

(33)U.S.,House Committee on Government Operations,Special Subcommittee on Invasion of Privacy,the Computer and Invasion of Privacy:Hearings,89thCong.,2nd sess.(1966),p.2.

(34)Colin J.Bennett,Regulating Privacy,pp.47-50.

(35)Daniel J.Solove,Privacy and Power:Computer Databases and Metaphors for Information Privacy,53 Stan.L.Rev.1393,1403(2001).

(36)Steven L.Nock,The Costs of Privacy:Surveillance and Reputation in America,Aldine Transaction,1993,p.73.

(37)U.S.,Personal Privacy in an Information Society:The Report of the Privacy Study Commission,hereinafter referred to as“PPSC Report”,Washington,D.C.,1977,p.44.

(38)参见Equifax的个人信用报告样本。http://equifax.com.

(39)U.S.,PPSC Report,1977,p.57.

(40)Id.,p.56.

(41)http://www.experian.com.

(42)Annual Report of Equifax of 2006.http://www.equifax.com.

(43)http://www.transunion.com.

(44)http://www.uc.se.

(45)http://www.experian.dk.丹麦法为个人信用信息提供了更严格的保护。根据《丹麦资料保护法》,消费者偿还贷款满五年的,应从信用报告中删除该信息,而且,一旦报告中增添新信息,信用机构应及时通知资料当事人。Denmark,Act on Processing of Personal Data,Act No.429,31 May 2000,Art.20(3)and Art.21.

(46)http://www.icb.ie.

(47)创始于1870年,KSV是奥地利境内最大的非营利性个人信用报告和收债机构,也是银行、金融、保险、租赁和零售公司交换个人信用信息的中心。http://www.ksv.at.

(48)与德国类似,在比利时,创建于1987年的公共个人信息记录由比利时国家银行负责运作。作为比利时全国性的消费者信贷公司协会,UPC自20世纪30年代便开始记录个人信用信息,其会员除了包括消费者信贷行业的公司外,还包括比利时境内的多数住房贷款和专业租赁公司。http://www.cediti.be.

(49)BKR设立于1965年,持有超过6500万人的信用信息,也是荷兰最大的个人信用报告机构。http://www.bkr.nl.

(50)CRIF设立于1988年,是意大利最大的个人信用报告机构,其数据库Eurisc含有多数意大利成年人的信用信息,客户超过500多家意大利银行和机构。近年来,该公司先后在英国、美国、墨西哥和欧洲大陆等国拓展业务。http://www.crif.com.CTC是意大利贷款者成立的非营利性机构,且会员以购车信贷提供商为主。

(51)西班牙国家银行负责运作全国公共性的个人信用记录,各大金融机构都必须向其汇报有关信息,但记录消费者信用贷款信息并非其主要业务,它重点监控贷款机构的运作。ASNEF是西班牙金融公司协会同美国的Equifax公司于1994年共同成立的个人信用报告机构。http://www.asnef.com.

(52)ASFAC由葡萄牙贷款者协会与美国Equifax共同设立,也是该国最大的个人信用报告机构。http://www.asfac.pt.

(53)一般认为,美国的温德曼(Lester Wunderman)在其1961年的演讲中首次使用了“直接营销”一词,且其所在的American Express和Columbia Records公司也是直接营销行业中的领军企业。然而,在美国,通过向消费者寄送传单的形式推广业务则可追溯到1872年,沃德(Aaron Montgomery Ward)当时制作了首份邮件传单。1917年,美国成立了直接邮件营销组织(Direct Mail Advertising Association),并发展成今天的直接营销组织(Direct Marketing Association)。

(54)Dick Shaver,The Next Step in Database Marketing:Consumer Guided Marketing:Privacy To Your Customers,Record Profits for You,Wiley,1996,p.27.

(55)U.S.,PPSC Report,1977,pp.127-29.

(56)Dick Shaver,The Next Step in Database Marketing,1996,pp.29-32.

(57)Cliff Allen,Deborah Kania,and Beth Yaeckel,Internet World Guide to One-to-One Web Marketing:Build a Relationship Marketing Strategy one Customer at a Time,1998,p.295.

(58)例如,在美国,直接营销于1995年带来的销售额已高达6000亿美元,该行业的雇佣人员也达到1800万。See William J.Fenrich,Note,Common Law Protection of Individuals’Right in Personal Information,65 Fordham L.Rev.951,956(1996).每个家庭平均每年收到超过500份各种形式的直接营销材料,电话营销带来的销售金额也高达4350亿美元,77%的美国公司通过邮件、电子邮件或电话直接营销方式推广业务。See U.S.,Board of Governors of the Federal Reserve System,Report to the Congress Concerning the Availability of Consumer Identifying Information and Financial Fraud,1997,p.7.

(59)Susuan E.Gindin,Lost and Found in Cyberspace:Information Privacy in the Age ofthe Internet,34 San Diego L.Rev.1153,1162(1997).

(60)William J.Fenrich,Note,Common Law Protection of Individuals’Right in PersonalInformation,65 Fordham L.Rev.951,956(1996).

(61)Robert O’Harrow,Jr.,Behind the Instant Coupons,A Data-Crunching Powerhouse,Wash.Post,Dec.31,1998,at A20.

(62)Arthur M.Hughes,The Complete Database Marketers:Second-Generation Strategy and Techniques for Tapping the Power of Your Customer Database,McGraw-Hill,1996,p.354.

(63)U.S.,Federal Trade Commission,Privacy Online:Fair Information Practices in the Electronic Marketplace,A Report to Congress,May 2000,p.1.

(64)http://www.eachnet.com.

(65)Detailed discussions on data processing via the Internet may refer to the followingworks:Paul M.Schwartz,Privacy and Democracy in Cyberspace,52 Vand.L.Rev.1609(1999);Paul Schwartz,Property,Privacy,and Personal Data,117 Harv.L.Rev.2056(2004);Joel R.Reidenberg,Restoring American’s Privacy in Electronic Commerce,14 Berkeley Tech.L.J.771(1999);Jerry Kang,Information Privacy in Cyberspace Transactions,50 Stan.L.Rev.1193(1998);U.S.Senate,Privacy in the Digital Age:Discussion of Issues Surrounding the Internet,Hearing before the Committee on the Judiciary,106thCong.,1stsess.,21 April 1999;U.S.,FTC,Privacy Online:Fair Information Practices in the Electronic Marketplace,A Report to Congress,May 2000.

(66)Paul Rubin and Thomas Lenard,Privacy and the Commercial Use of Personal Information,Kluwer Academic Publishing,2002,p.29.

(67)http://choicepointinc.com.

(68)http://acxiom.com.

(69)http://www.focus-usa-1.com.

(70)http://www.equifax.com.根据美国于2003年制定的《正当与准确信用交易法》(Fair and Accurate Credit Transactions Act of 2003,15 U.S.C.§1681),三大消费者信用报告公司(Equifax、Experian和TransUnion)与美国联邦贸易委员会合作设立了专门的网站(http://www.annualcreditreport.com),每年向消费者免费提供一次个人信用报告。

(71)Ruth N.Cohen,Whose File is it Anyway,National Center for Civil Liberties,Civil Liberties Trust,London,1982,p.10.

(72)Paul M.Schwartz,Privacy and Participation:Personal Information and Public Sector Regulation in the United States,80 Iowa L.Rev.553,560(1995).

(73)乔治·奥威尔(George Orwell,1903—1950),原名艾里克·阿瑟·布莱尔(Eric Arthur Blair),英国左翼作家,新闻记者和社会评论家。《动物庄园》(Animal Farm)和《一九八四》(Nineteen Eighty-Four)是奥威尔的代表作。在这两篇小说中,作者以敏锐的目光审视和批判极权主义,以辛辣的笔风抨击泯灭人性的极权主义社会和权力追逐者,它们被视为世界文坛政治讽喻小说的经典之作。

(74)George Orwell,Nineteen Eighty-Four,First Published by Secker & Warburg,London,1949.《一九八四》初版于1949年,与英国赫胥黎著的《美丽新世界》和俄国扎米亚京的《我们》并称反乌托邦(Dystopias)的三部代表作。在这部作品中,奥威尔刻画了一个令人窒息、恐怖且以追逐权力为最终目标的未来社会,通过细致刻画社会中一个普通人的生活,影射现实生活中极权主义的本质。该书已被翻译成60种语言,并在我国出版。董乐山、傅惟慈译:《一九八四》,上海译文出版社2003年版。

(75)David Lyon,The Electronic Eye:The Rise of the Surveillance Society,University of Minnesota Press,1994,p.62.

(76)Michel Foucault,Discipline and Punish:The Birth of the Prison,Translated by Alan Sheridan,New York:Pantheon,1977,p.200.

(77)Daniel J.Solove,Privacy and Power,53 Stan.L.Rev.1393,1415(2001).

(78)Michel Foucault,Discipline and Punish,1977,p.205.

(79)U.S.,Senate,Introductory Remarks of Senator Sam J.Ervin,Jr.,on S.3418,Legislative History of the Privacy Act of 1974,Washington D.C.,1974,p.5.

(80)Sampson v.Murray,415 U.S.61,96 n.2(1974)(Douglas,J.,dissenting).

(81)Arthur Miller,Computers,Data Banks and Individual Privacy:An Overview,4 Colum.Hum.Rts.L.Rev.1,2(1972).

(82)J.Roderick MacArthur Found v.FBI,102 F.3d 600,608(D.C.Cir.1996)(Tatel,J.,dissenting).

(83)McVeigh v.Cohen,983 F.Supp.215,220(D.D.C.1998).

(84)James P.Neuf,Recognizing The Societal Value in Information Privacy,78 Wash.L.Rev.1(2003);Daniel J.Solove,Privacy and Power,53 Stan.L.Rev.1393,1396(2001); Michael A.Froomkin,The Death of Privacy?,52 Stan.L.Rev.1461,1463(2000);Bryan S.Schultz,Electronic Money,Internet Commerce,and the Right to Financial Privacy:A Call for New Federal Guidelines,67 U.Cin.L.Rev.779,797(1999);Katrin Schatz Byford,Privacy in Cyberspace:Constructing a Model of Privacy for the Electronic Communications Environment,24 Rutgers Computers & Tech.L.J.1,50(1998);Alan F.Westin,Privacy in the Workplace: How Well Does American Law Reflect American Values,72 Chi.-Kent L.Rev.271,273(1996);Reg Whitaker,The End of Privacy:How Total Surveillance is Becoming A Reality,New Press,2000,p.160.

(85)Abbe Mowshowitz,Social Control and the Network Marketplace,in Computers,Surveillance,and Privacy,David Lyon and Elia Zureik eds.,1996,p.95.

(86)Paul M.Schwartz,Privacy and Participation:Personal Information and Public Sector Regulation in the United States,80 Iowa L.Rev.553,560(1995).

(87)Dorothy Glancy,At the Intersection of Visible and Invisible Worlds:United States Privacy Law and the Internet,16 Santa Clara Computer & High Tech L.J.357,377(2000);Hon.Ben F.Overton & Katerine E.Giddings,The Right of Privacy in Florida in the Age of Technology and the Twenty-First Century:A Need for Protection from Private and Commercial Intrusion,25 Fla.St.U.L.Rev.25,27(1997);Wendy R.Leibowitz,Personal Privacy and High Tech:Little Brothers Are Watching You,Nat’l L.J.,Apr.7,1997,B16;Marsha Morrow Mclaughlin and Suzanne Vaupel,Constitutional Right of Privacy and Investigative Consumer Reports:Little Brother is Watching You,2 Hastings Const.L.Q.773,776(1975).

(88)David Lyon,The Electronic Eye,1994,p.78.

(89)Paul M.Schwartz,Privacy and Democracy in Cyberspace,52 Vand.L.Rev.1609,1657(1999).

(90)Katrin S.Byford,Privacy in Cyberspace:Constructing a Model of Privacy for the Electronic Communications Environment,24 Rutgers Computer & Tech.L.J.1(1998).

(91)David H.Flaherty,Protecting Privacy in Surveillance Societies:The Republic of Germany,Sweden,France,Canada,and the United States,University of North Carolina Press,Chapel Hill,1989,p.9.

(92)Roger Clarke,Information Technology and Dataveillance,1999.http://www.anu.edu.au/people/Roger.Clarke/DV/Intro.html.

(93)Colin J.Bennet,The Public Surveillance of Personal Data:A Cross-National Analysis,in Computers,Surveillance,and Privacy,David Lyon and Elia Zureik eds.,1996,p.237.

(94)Julie Cohen,Examined Lives:Information Privacy and the Subject as Object,52 Stan.L.Rev.1373,1426(2000).

(95)Paul Schwartz,Privacy and Democracy in Cyberspace,52 Vand.L.Rev.1609,1656(1999).

(96)Spiros Simitis,Reviewing Privacy in an Information Society,135 U.P.L.Rev.707,710-29(1987).

(97)France,CNIL,Rapport sur une demane d’avis présentée par leséstablissments hospitaliers de Bischwiller et relative à un traitment automatisédénommé“Gériatrix”dont la finalitéprincipale est l’évaluation d’uneéchelle d’autonomie des personnesgées 2,12 sept.1985.

(98)Jerry Kang,Information Privacy in Cyberspace Transactions,50 Stan.L.Rev.1193,1261(1998).

(99)弗兰兹·卡夫卡(Franz Kafka,1883—1924),20世纪德语小说家,逝世后其著作才产生重大影响。除《审判》外,其主要著作包括《判决》(Das Urteil)、《火夫》(Der Heizer)、《乡村医生》(Ein Landarzt)和《城堡》(Das Schloβ)等。卡夫卡文笔简洁,构思奇特,常采用寓言暗示社会问题。其别开生面的写作手法令20世纪的各写作流派追随。

(100)《审判》是卡夫卡未完成的遗作,其手稿被卡夫卡的密友马克斯·布劳德(Marx Brod)于1925年在德国出版,并被译成十几种文字。韩瑞祥等译:《卡夫卡小说全集》(全三册),人民文学出版社2003年版。

(101)Daniel J.Solove,Privacy and Power:Computer Database and Metaphors for Information Privacy,53 Stan.L.Rev.1393,1419(2001).

(102)Daniel J.Solove,Privacy and Power,53 Stan.L.Rev.1393,1421(2001).

(103)Daniel J.Solove,The Darkest Domain:Deference,Judicial Review,and the Bill ofRights,84 Iowa L.Rev.941,1017(1999).

(104)Kenneth L.Karst,“The Files”:Legal Controls Over Accuracy and Accessibility ofStored Personal Data,31 L. & Contemp.Probs.342,361(1966).

(105)Ruth N.Cohen,Whose File is it Anyway,1982,p.10.

(106)Jeffrey Rosen,The Unwanted Gaze:The Destruction of Privacy in America,Demco Media,2006,p.8.

(107)Daniel J.Solove,The Darkest Domain:Deference,Judicial Review,and the Bill ofRights,84 Iowa L.Rev.941,1429(1999).

(108)U.S.,PPSC Report,1977.

(109)Directive 95/46/EC,Art.2.

(110)Directive 95/46/EC,Art.6(1).

(111)Germany,Federal Data Protection Act(Bundesdatenschutzgesetz),15 November 2006,§3a.

(112)Stefano Rodata,Protecting Informational Privacy:Trends and Problems,Working Paper prepared for the Conference on Information Law Towards the 21st Century,Amsterdam,June 1991.

(113)Greece,Law 2472/1997 on the Protection of Individuals with regard to the Processing of Personal Data,Art.4.

(114)Greece,Helenic Republic Authority for the Protection of Personal Data,Decision 9/ 2003,Ref.No:384,Athens,31 March 2003.

(115)Greece,Helenic Republic Authority for the Protection of Personal Data,Decision No.54/2004,Reg.No:2316,Athens,6 October 2004.

(116)Greece,Law 2472/1997 on the Protection of Individuals with regard to the Processing of Personal Data,Art.2.

(117)这里所用的“资料处理”与欧盟《资料保护指令》和各国资料保护法中的概念有所不同,它不包括资料收集和散播等行为。根据指令,“个人资料处理”指针对个人资料实施的任何操作或一系列操作,不论该操作是否采取自动化方式,诸如资料的收集、记录、编排、储存、改编或修改、复原、查询、使用,以传送、传播或其他方式披露、比对或互联,以及资料的封存、删除或销毁。Directive 95/46/EC,Art.2(b).

(118)香港个人资料隐私专员公署,个案简述,个案编号:2005008,2005年.

(119)Peter P.Swire,Markets,Self-Regulation,and Government Enforcement in the Protection of Personal Information,1996.

(120)Paul Schwartz,Privacy and Democracy in Cyberspace,52 Vand.L.Rev.1609,1683(1999).

(121)Directive 95/46/EC,Art.6(1)(c).

(122)OECD Guidelines,Art.9.

(123)Loi n°78-17 du 6 janvier 1978 relative à l'informatique,aux fichiers et aux libertés,Loi n°2004-801 du 6 aot 2004,Loi n°2006-64 du 23 janvier 2006,Art.6(2) & (3).

(124)威斯丁将信息隐私界定为:“个人、组织或机构有权自行决定何时、如何以及在什么程度上可向他人披露与其相关的信息。”Alan F.Westin,Privacy and Freedom,New York:Atheneum,1967,p.7.类似的观点可参见:Charles Fried,Privacy,77 Yale L.J.475,482-83(1968);Arthur R.Miller,The Assault on Privacy,1971,p.25;U.K.,Report of the Committee on Privacy,Cmnd.5012,London:HMSO,hereinafter referred to as“Younger Report”,1972;U.S.,HEW Report,1973.

(125)OECD Guidelines,Artt.11 & 12.

(126)Directive 95/46/EC,Artt.10-13.

(127)如Scarborough Building Society、Post Office Limited、HBOS plc与HFC Bank Limited等公司。U.K.,Information Commissioner’s Office,Notices,2007.

(128)U.K.,Information Commissioner’s Office,Notices,United National Bank Limited,13 February 2007.

(129)Greece,Helenic Republic Data Protection Authority,Decision 150/2001,Ref.No.: 2542,Athens,11 December 2001.

(130)Daniel J.Solove,The Digital Person:Technology and Privacy in the Information Age,New York University Press,2004,pp.1-10.

(131)Directive 95/46/EC,Art.15.

(132)Samuel D.Warren and Louis D.Brandeis,The Right to Privacy,4 Harv.L.Rev.193,211(1890).

(133)Id.,pp.210-11.

(134)William L.Prosser,Privacy,48 Cal.L.Rev.383,389(1960).

(135)Richard A.Posner,The Economics of Justice,Harvard University Press,1983,p.271.

(136)Daniel J.Solove,The Virtues of Knowing Less:Justifying Privacy Protections AgainstDisclosure,53 Duke L.J.967,990-92(2003).

(137)Daniel J.Solove,A Taxonomy of Privacy,154 U.Pa.L.Rev.477,533(2006).

(138)Alan F.Westin,Privacy and Freedom,1967,pp.33-34.

(139)Charles Fried,Privacy,77 Yale L.J.475,484(1968).

(140)Alan F.Westin,Privacy and Freedom,1967,p.35.

(141)Directive 95/46/EC,Art.14(b).

(142)Ireland,Data Protection Commission,Case Study 6-Cross Marketing of a Credit Cardby a Travel Agent,2005.

(143)Kenneth L.Karst,“The Files”:Legal Controls over the Accuracy and Accessibility ofStored Personal Data,31 L. & Contemp.Probs.342-76(1966).

(144)另外,某些准确的个人资料在某特定情形下可以作为决策的依据,而对其他的情形则不一定适当。

(145)Loi n°2006-64 du 23 janvier 2006,Artt.1 & 10.

(146)Directive 95/46/EC,Art.15.

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。