7.4.2 防火墙配置实战

目前防火墙市场中各种产品的功能大同小异,要使防火墙的功能及架构能发挥最大的效益,必须依赖于企业的安全策略规划及落实程度。企业拥有完善安全策略规划并确实执行,胜过买上价值百万元的软件,也不会发生装了防火墙系统后,网络还被入侵或者必须更换防火墙产品的窘况。

企业在选购、架设防火墙时,考虑的重点不外乎是产品功能、网络架构、技术支持、版本更新、售后服务等项。大多数的企业在架设防火墙时,通常都是从市面上或是系统集成商所建议的产品开始着手考虑。但是如何在众多的防火墙产品中评估各家的优缺点,选择一套满足自己企业需求的防火墙,并且完善地建构企业的安全机制呢?许多有经验的网络安全管理人员都知道,这不是一件简单的事情。虽然企业可轻易地从很多地方,例如系统集成商处得到各种防火墙产品的比较资料,但是企业在选定合适的防火墙产品后却很可能因为未将防火墙架设的规划也列入选购的重点,从而产生更大的困扰:该如何将防火墙架设到企业原有网络上?

在网络架构方面,依据防火墙系统的网络接口,可分为不同的防火墙网络配置形态。

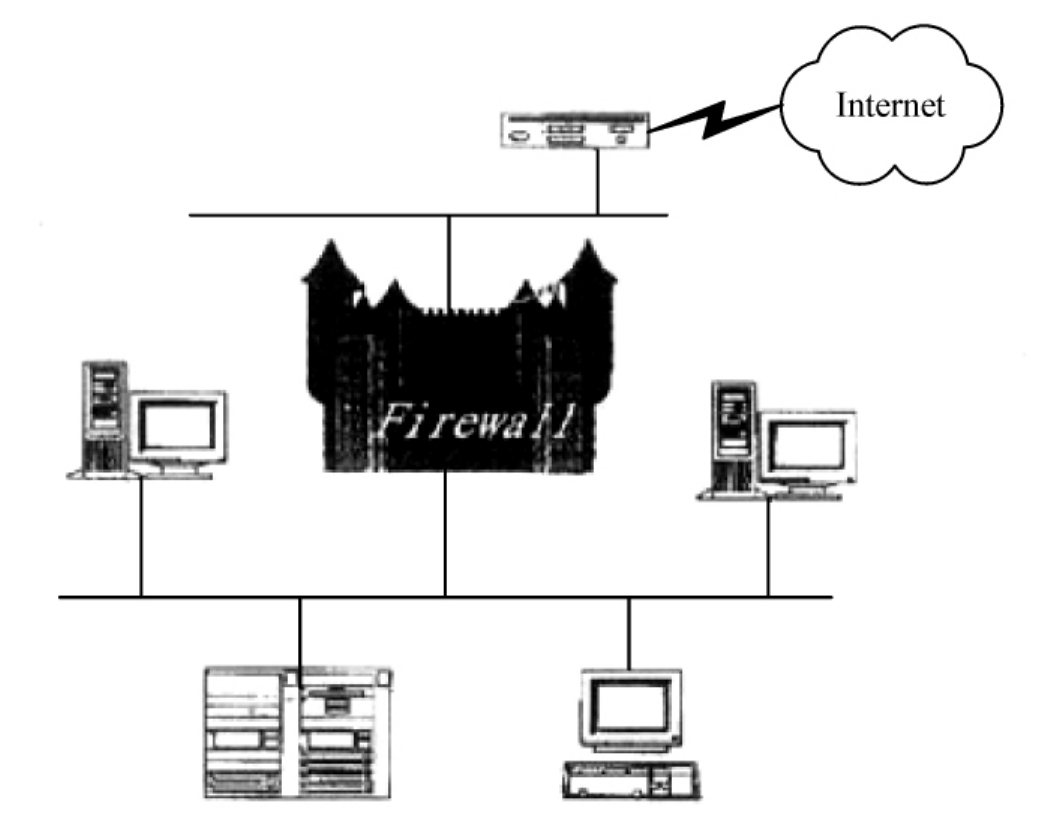

(1)“单机版”防火墙

如图7-31的网络架构,这种形态的防火墙配置架构,是目前防火墙产品市场中较少被提出的方案。“单机版”防火墙是针对特定主机做出的安全防护措施,而非整个网络内所有的机器。某些企业对这种“单机版”的防火墙有需求,如已架设防火墙,但需要重点保护某些主机的企业,或是只有单一主机的企业。这种架构从网络的底层就开始保护这台服务主机,可以彻底地防御类似“拒绝服务”的攻击,因为这类攻击可能不单来自外界或者是互联网,也可能来自同一个网络区段上的任何一台机器。因此,架设这种“单机版”的防火墙会提升在同一个网络区段上的服务器的安全等级。

图7-31

另一种网络架构的配置类似图7-32的架构,号称为“入侵终结者”,其防护的对象不是一台服务主机,而是在同一网络区段上监听封包,对于非法的封包加以拦截并送出TCP/IP表头的RST信号以回绝对方的联机。这种做法必须随时去网络上做刺探的动作,而它也是另一种防火墙的配置形态。这种网络架构很难确定所有的网络封包都可以被“入侵终结者”所拦截,所以无法保证有没有漏网之鱼。

图7-32

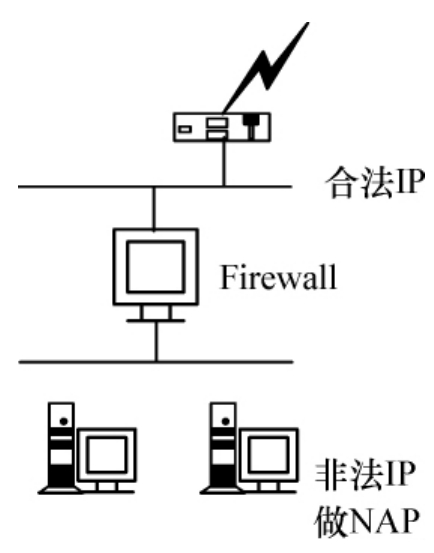

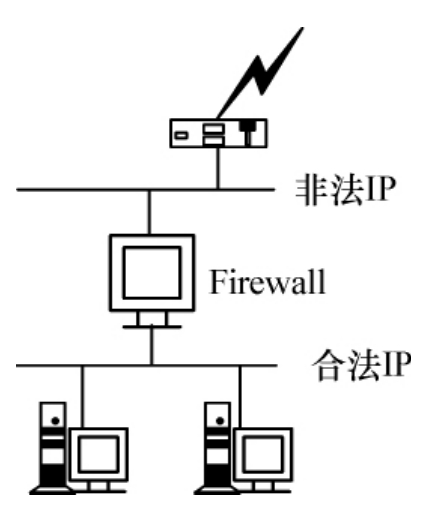

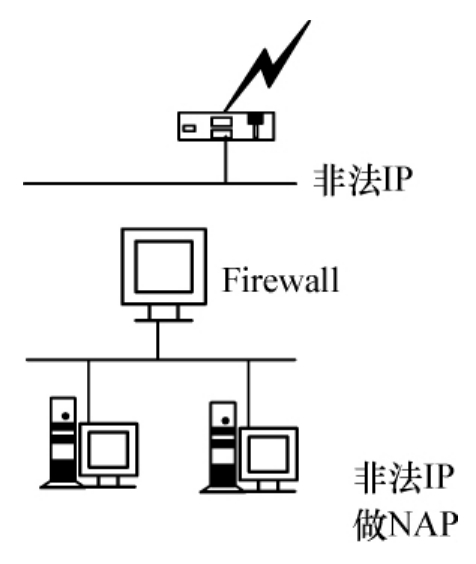

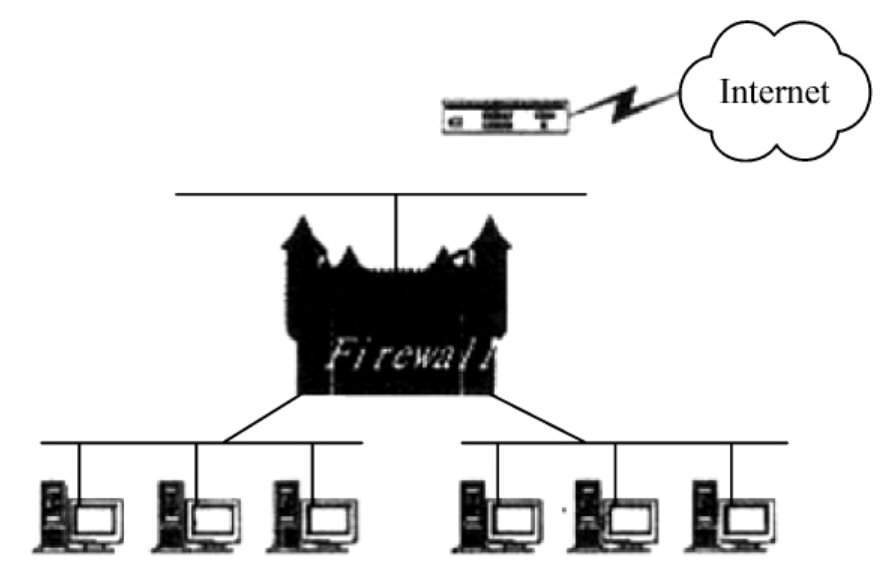

(2)区分两个网络区段的防火墙

如图7-33所示,如果与防火墙的网络地址转换的功能做搭配,这样配置的网络架构就有不同的变化。在如此多种的网络架构下,企业可以从下列几点考虑来决定要配置何种架构。

图7-33

①企业是否使用防火墙系统所提供的应用程序代理服务(Application Level Gateway/Proxy)的功能:如果准备使用应用程序代理服务(俗称Proxy),那么只有三种架构(图7-34、图7-35、图7-36)可供选择。因为使用Proxy则代表所有应用程序的存取都必须靠防火墙这部主机来做对外存取。如果这部防火墙主机是使用一组非法注册的网络地址作为防火墙对外网卡的网络地址,则这些对外的存取动作就无法完成。

图7-34

图7-35

图7-36

②原有的企业主机IP设定是否不变更:一般在配置防火墙时最令人头痛的部分就是网段的切割及IP的分配。企业通常希望原有的企业网络机器设定变更越少越好,但这似乎是不太可能的事情。可是类似图7-37、图7-38的做法却能够解决这种困扰。这种架构将原路由器的地址移做防火墙系统内部网卡的地址,原本设定在企业内的机器就全部不需要做变更。至于路由器及防火墙系统的对外网卡的地址设定,只需选定一组非法的IP并在路由器上将原本企业的地址范围静态路由(Static Routing)设定至防火墙即可。这是架设防火墙系统最快的方式,而且还可以针对防火墙主机的硬件做效能的评估测试。这种架构使企业即使未安装防火墙软件,也可使企业内外网络畅通无阻。因此,在未安装防火墙前,企业可先评估这部硬设备是否可以承载企业网络的频宽;更可以在安装防火墙软件之后评估这套防火墙的效能是否真如厂商所号称的。假如企业已将机器架设完成但尚未装防火墙之前就已经发觉网络速度太慢,那么企业则应考虑将本机升级了。

图7-37

图7-38

③根据主机在网段上的数量来规划网段的大小:一般而言,企业将主机安排在开放网段上的机会并不多,即使有,设备也不多。主要的原因可能是不需要特别防护有备份的服务主机或要求高效率的频宽。如果要进行这样的规划,企业就必须将注册获得的地址范围再做切割。以TCP/IP而言,网络区段内主机的数量是以2n来计算的,例如256、128、64、32,4个IP地址。企业可以选择符合规划上需求的IP个数,然后将它分配至开放网段上。但接下来面临的问题是如何将剩余的IP数量做有效的使用规划并分配给另一个网段来用。正如刚才所述,TCP/IP的切割只能以2n来计算,因此若将16个IP地址分配于开放网段上,则剩余240个IP地址。因此,如果企业内部网段采用合法地址的设定,最多只能利用到128个IP地址,而这将浪费企业的IP地址。如果不想浪费,问题该如何解决呢?其实只要利用防火墙所提供的网络地址转换功能做搭配,就可以解决这个问题。方法是将这些IP地址(240个)都当成防火墙系统,用以对应企业内部机器的IP地址资源之用。如此,还可以将防火墙系统所提供的地址共享及虚拟主机的功能发挥出来。

(3)可随时增加网卡的防火墙

如果企业有三个网络区段,即可分成数种网络架构图。若企业的网络较复杂亦可选择四个网络区段或以上。企业可以这种方式设计多达二十种以上的配置。这种架构也可让企业在决定切割网络时更有弹性。防火墙的架构上有一种设计被称为“非军事区”(Demilitarized Zone/DMZ)。DMZ网段的设计可完全区隔网际网络用户及企业内部网络用户。通常置于DMZ网段的主机是服务公众的主机,例如企业对外的网站、信件服务器等。

这些主机可以经由防火墙的授权让企业内部或互联网的用户进行资料的存取,而防火墙也会针对非授权封包的攻击,例如Ping of Death、SNY Flooding等予以拦截并反击。另一方面,企业更可以利用防火墙系统提供的网络监控及记录分析工具来评估企业网际网络专线的使用状况是否符合企业效益。

网际网络技术的兴起使传统的主从架构运算模式的应用系统逐渐被Internet/Intranet应用系统运算模式所取代。这样的配置转变是可以预期的,因为企业配置的过程可以更迅速,而且更容易有成果。此外,前台的共通使用者接口(Browser)不仅大大地降低了到处安装的困扰,也大幅减低了人力及训练的成本。根据Forresh Research Inc.对美国500家大企业采用N-Tier架构的调查指出,近七成的企业已经配置完成或者已在计划配置中。在国内,目前最热门的电子商务、网络证券及网络银行等应用正带领着企业走向N-Tier架构的潮流。这种网络运用的安全机制也有一个非常实际的解决方案,可以让企业抓紧获利的商机又不必担心网络安全的问题。在N-Tier网络架构中,有几个重要的主机及软件套件。主机的部分,如网站服务器及数据库主机,通常会被放在同一部机器上执行,而这样往往会威胁到资料的安全。因此建议可以前述的图7-39网络架构型态来配置企业的网络。首先,企业必须将网站服务器及数据库主机规划在不同的网络区段上,并将网站服务器置于DMZ网络区段上,另外则将数据库主机置于内部网段内(这个内部网段是采用非法的IP地址来设计的)。所有与企业联机的用户都会被要求先连上企业的网站,因此用户如欲存取数据库的资料,必须透过网站,以网站的角色间接至内部的数据库主机进行存取(它是非法IP地址),外界用户完全没有直接至数据库主机存取的机会;如此,所有资料的存取就完全在企业的掌控之中。反之,如果企业将网站及数据库置于同一台主机之上,有心人士就可利用连接企业网站的机会而进行企业数据库资料的存取。在这种架构中,除了以上的规划之外,还可搭配防火墙的Proxy功能,让企业网络更安全。这种方式是将外部存取网站的动作都经由防火墙来进行。如此一来,企业不但配置了N-Tier的系统架构,也同样具有N-Tier的安全等级。

图7-39

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。