1.3.1 Net BIOS漏洞的入侵和防御

NetBIOS(Network Basic Input Output System)就是网络基本输入输出系统,是一种应用程序接口(API)。系统可以利用WINS服务、广播及Lmhost文件等多种模式将NetBIOS名解析为相应的IP地址,从而实现信息通信。在局域网内使用NetBIOS协议可以非常方便地实现信息通信,但如果在网上,NetBIOS就相当于一个后门程序,黑客可以利用NetBIOS漏洞发起攻击。

当我们在接入Internet时,实际上只需要安装TCP/IP协议。但在安装的时候,NetBIOS被系统作为默认设置已经安装到系统中,因此电脑就具有NetBIOS本身的开放性,139端口被打开。进一步来说,就是在我们不知不觉中,网络中的电脑已经被默认打开了一个很危险的“后门”。通过这个危险的“后门”,黑客可以利用一些特殊的工具轻松地扫描出我们的共享资源(如Windows 2000隐藏的默认共享),然后再利用破解共享密码的工具破解相应的密码,系统即会陷入被非法控制中。

1.利用NetBIOS进行攻击

前面我们讲到,利用NetBIOS漏洞入侵系统,要使用到相应的端口扫描工具,这里介绍一种短小、精悍的绿色工具——Shed,它是不需要安装的,直接就可以运行。下面,让我们来看看如何利用NetBIOS漏洞入侵Windows系统的。

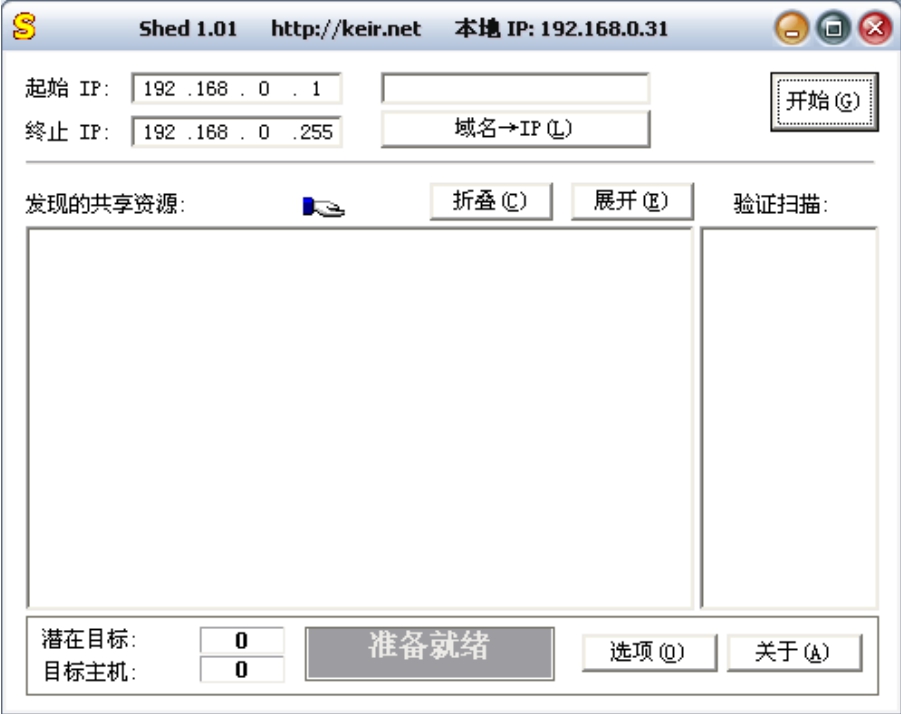

第一步:运行Shed.exe程序,将弹出一个主窗口。在【起始IP】和【终止IP】框中添入需要扫描的IP地址范围,再单击【开始】按钮,如图1-16所示。

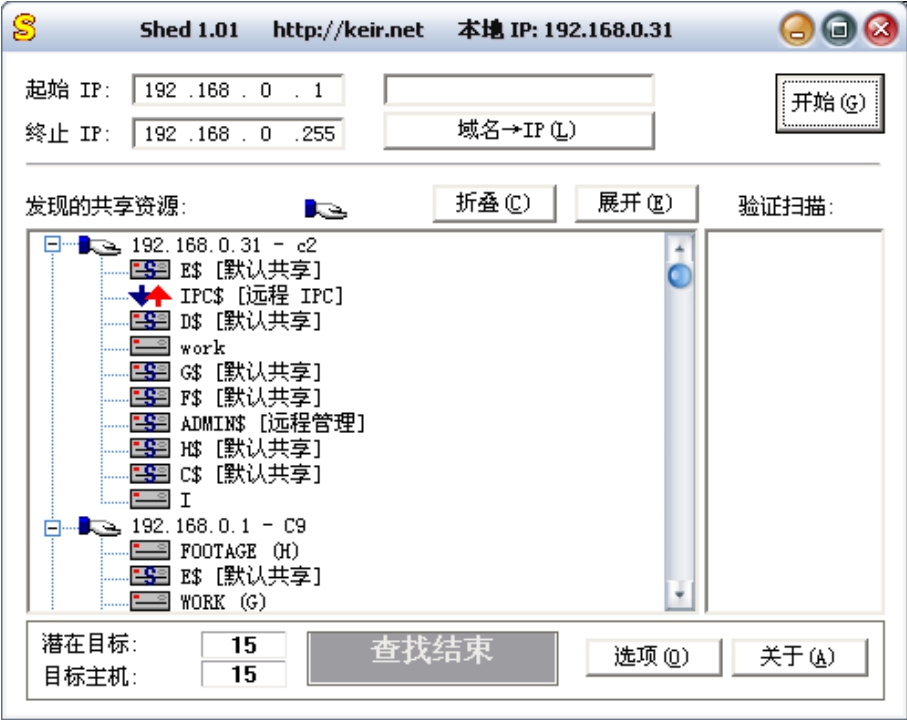

第二步:大概4~5秒钟后扫描结束,在【发现的共享资源】框中将罗列出当前网络段中的所有存在共享的主机,双击驱动器主机,可以看见具体的共享情况,如图1-17所示。

图1-16

图1-17

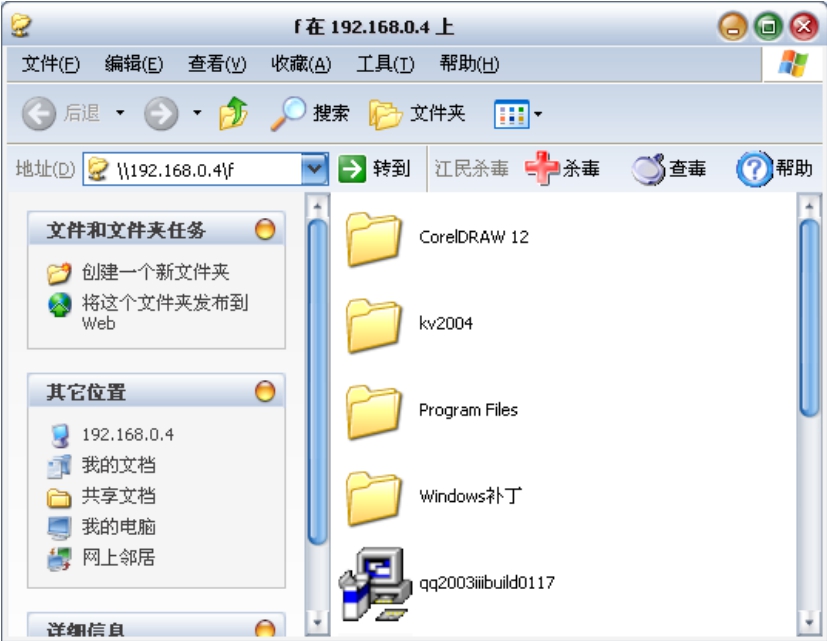

第三步:找到一个任意想要入侵的主机,双击其共享文件或者文件夹,如果选中的主机是Windows 9x操作系统,而且没有设置共享密码,那我们就可以随意在目标主机中进行相关的操作(如复制、粘贴、删除等),如图1-18所示。

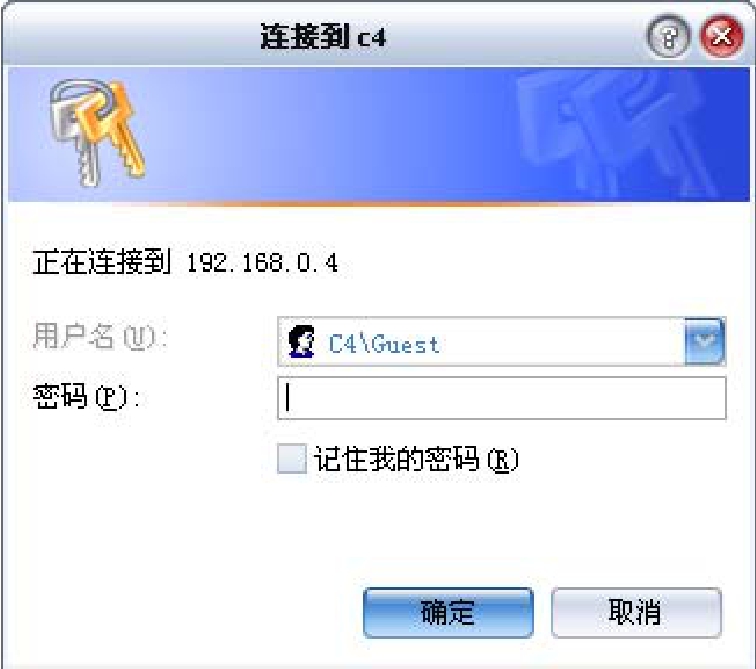

如果所选中的主机采用的是基于网络核心的操作系统(如Windows Vista、Windows XP、Windows 2000、Windows Server 2003),并对共享文件或者文件夹设置了密码,则Shed软件在连接目标主机时会弹出一个对话框,要求输入登录密码,如图1-19所示。

图1-18

图1-19

2.防范技巧

如果平时我们在使用中不需要NetBIOS提供的共享文件和打印之类的功能,就可以禁用NetBIOS协议,或者关闭139端口。

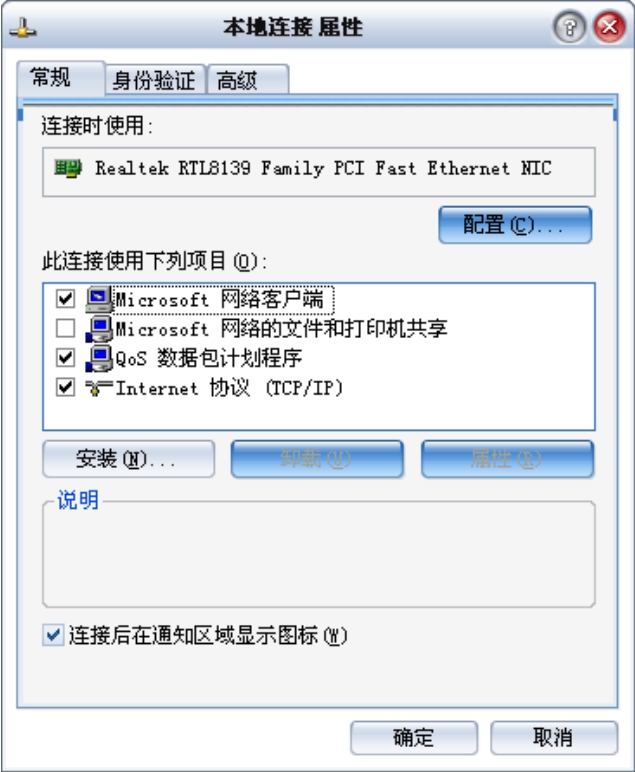

(1)取消文件和打印机共享绑定

执行【开始】→【控制面板】→【网络连接】命令,用鼠标右键单击【本地连接】属性,在弹出的对话框中,取消【Microsoft网络的文件和打印机共享】的选择,这样就取消了文件和打印机共享绑定,禁止所有从139和445端口的请求,让其他用户无法与本机共享,如图1-20所示。

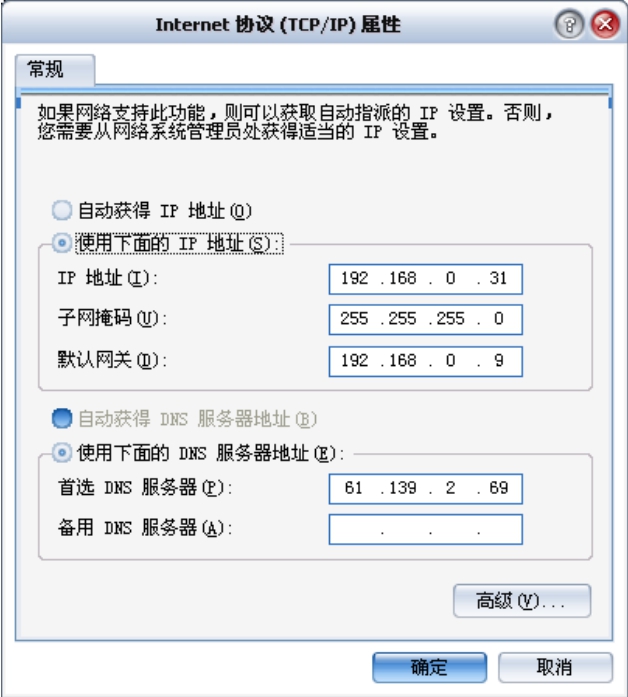

(2)禁止TCP/IP上的NetBIOS

执行【开始】→【控制面板】→【网络连接】命令,用鼠标右键单击【本地连接】属性,在弹出的对话框中,选择【Internet协议(TCP/IP)】的属性设置,在【Internet协议(TCP/IP)属性】对话框中选择【高级】,如图1-21所示。

图1-20

图1-21

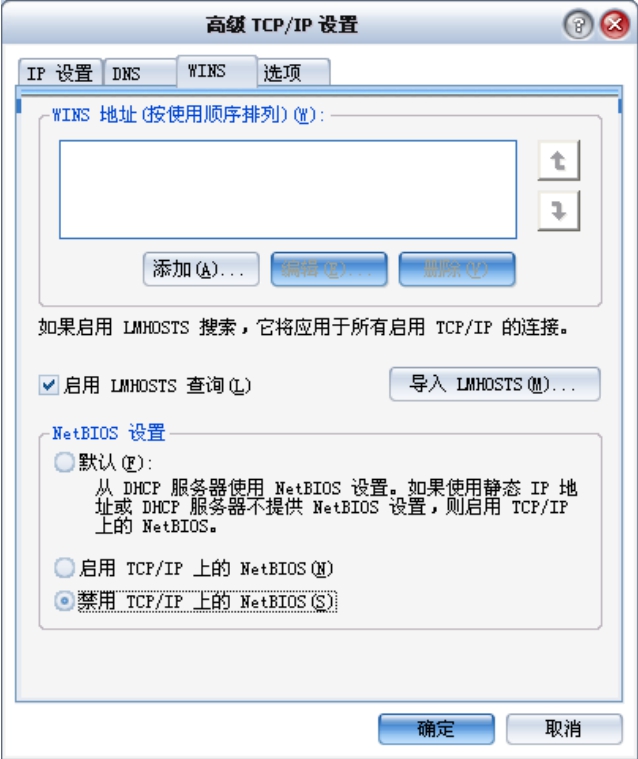

弹出【高级TCP/IP设置】对话框,在该对话框中选择【WINS】项,选中【禁用TCP/IP上的NetBIOS】一项即可,如图1-22所示。

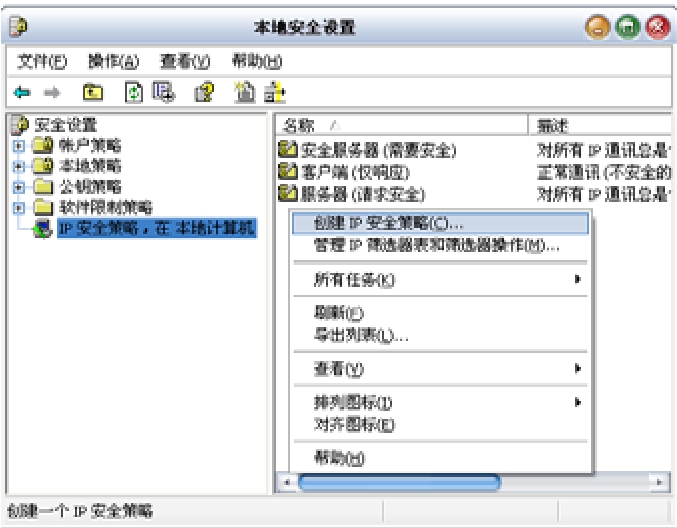

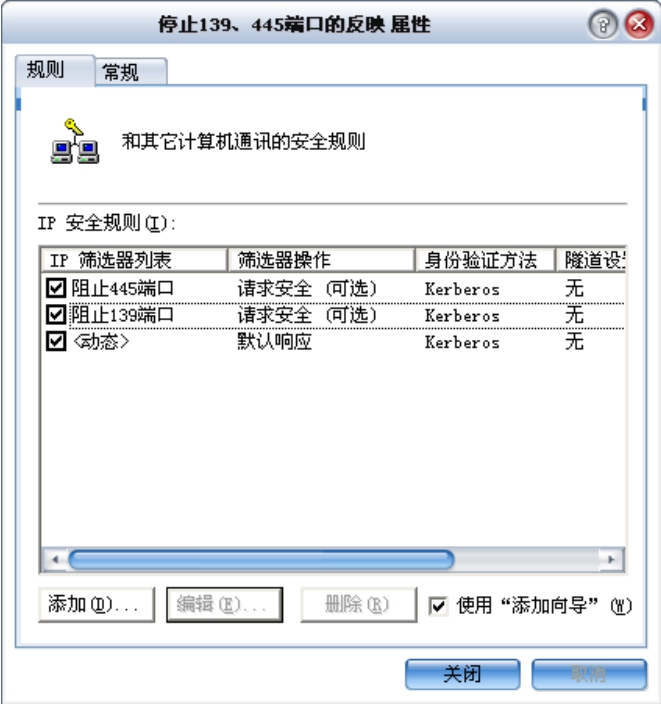

(3) 使用IPSec安全策略阻止对端口139和445的访问

执行【开始】→【控制面板】→【管理工具】→【本地安全策略】→【IP安全策略,在本地计算机】命令,在这里新建一条阻止任何IP地址从TCP 139和TCP 445端口访问本地的IP地址的IPSec安全策略规则。这样黑客使用扫描软件时,端口139和445将不作任何反应,如图1-23、图1-24所示。

图1-22

图1-23

图1-24

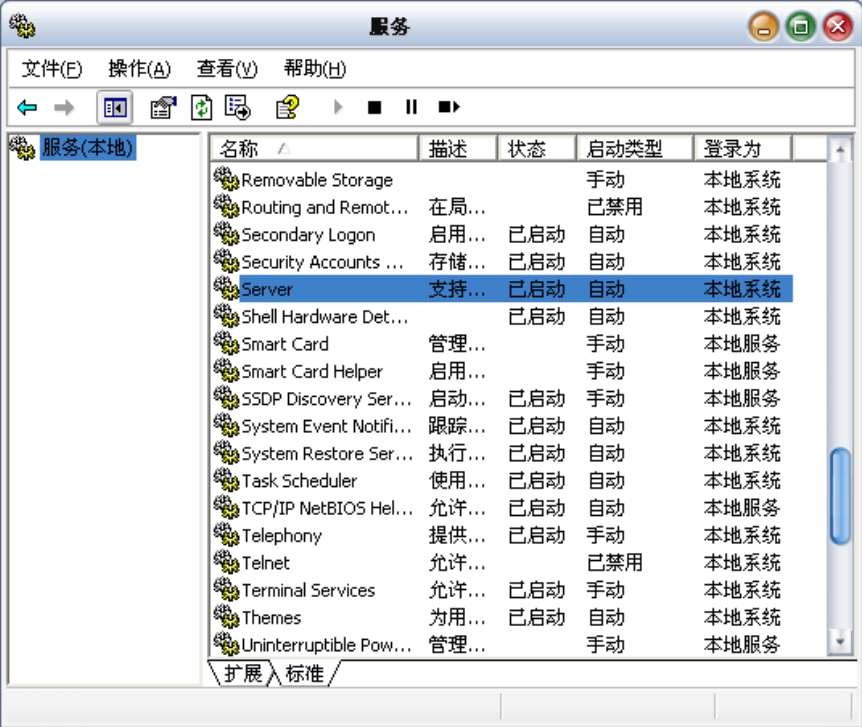

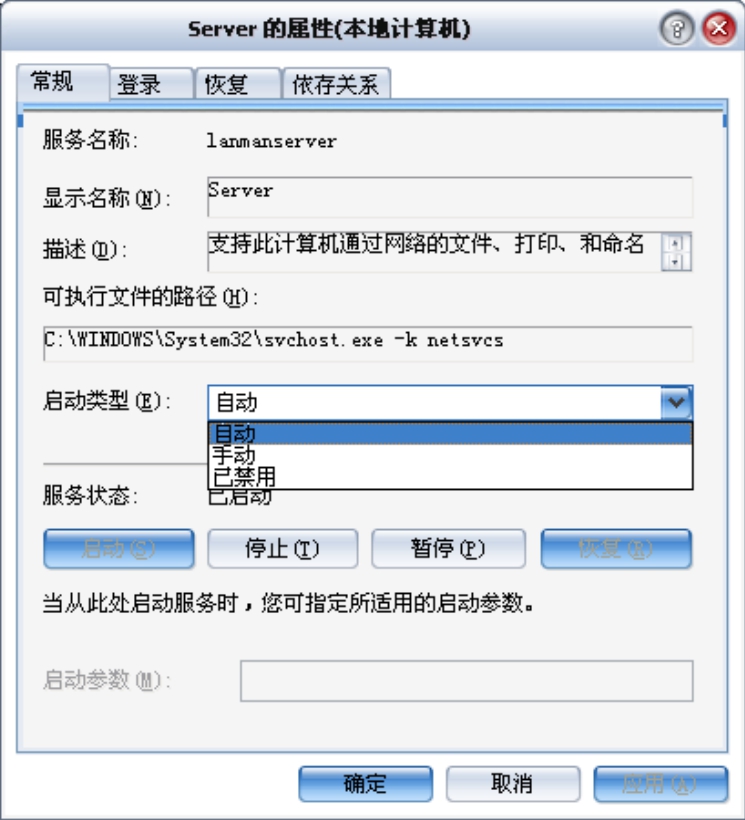

(4)停止Server服务

选择【我的电脑】→【控制面板】→【管理工具】→【服务】,进入服务管理器,关闭Server服务,如图1-25、图1-26所示。这虽然什么端口都不会关闭,但可以终止本机对其他机器的服务,当然也就终止了对其他机器的共享。但关闭了该服务会导致很多相关的服务无法启动,机器中如果有IIS服务,则不能采用这种方法。

图1-25

图1-26

(5)使用相关防火墙软件屏蔽端口

可以使用如天网、瑞星、诺顿等专业防火墙进行设置,将相关端口屏蔽。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。