1.3.2 IPC$漏洞的入侵与防范

1.IPC$漏洞的简介

在Windows 2000中存在一个默认的设置,任何用户都可以通过空用户连接(IPC$)得到系统所有账号和共享列表,这样是为了方便局域网用户共享资源和文件。正是因为系统原本提供的便利,让一些别具用心的人利用这样的设置窃取用户列表和进行密码破译。另外,在安装系统时会创建一些隐藏的共享,通过“计算机名或者IP地址\此盘符$”可以访问,也为密码攻击提供了相应的途径。

IPC$共享不是一个目录、磁盘或者打印机等意义上的共享,符号“$”的意思是在系统启动时默认使用超级管理员权限的共享;IPC是“InterProcess Communication”。IPC是共享“命名通道”的资源,它对于程序间的通信很重要,在远程管理计算机和查看计算机的共享资源时使用。

2.利用IPC$漏洞进行攻击

现在我们将针对IPC$漏洞使用“小榕流光”软件进行扫描和探测,该软件是一款比较经典的IPC$漏洞攻击软件。操作步骤如下:

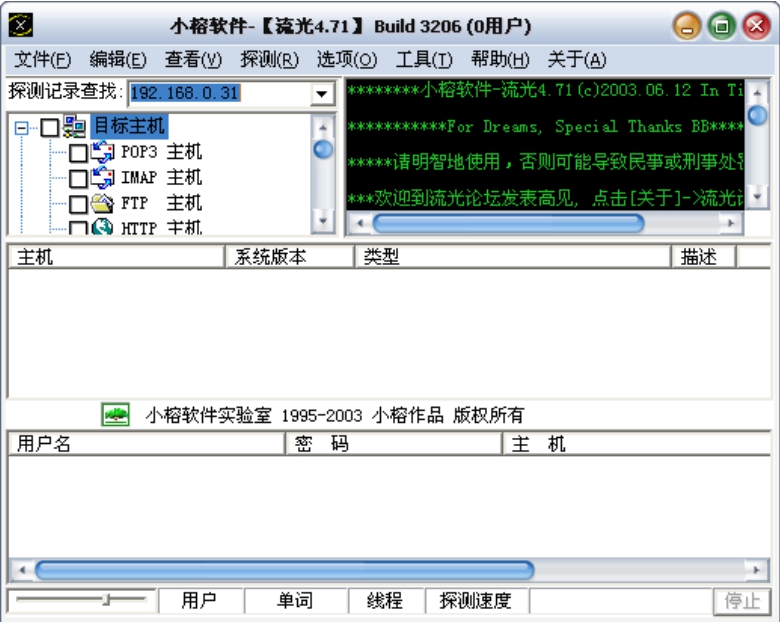

第一步:运行“小榕流光”软件,出现其操作主界面,在该界面中可以发现其功能相当齐全,如图1-27所示。

图1-27

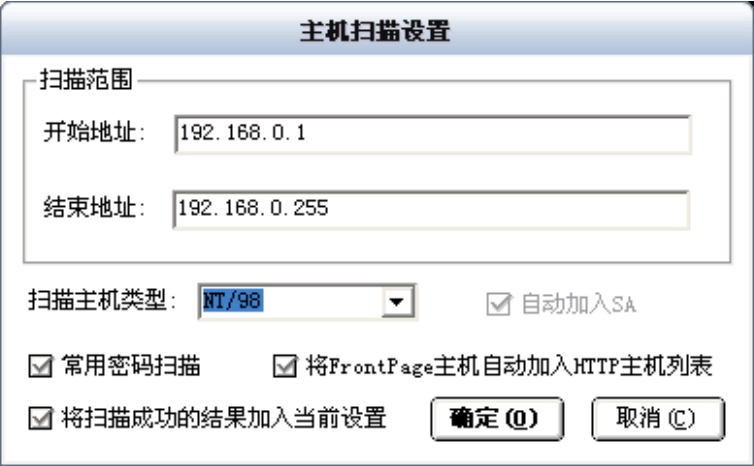

第二步:执行【探测】→【简单模式探测】命令,或者直接按“Ctrl +R”键,出现一个对话框,在对话框中进行相应的设置就可以开始扫描,如图1-28所示。

图1-28

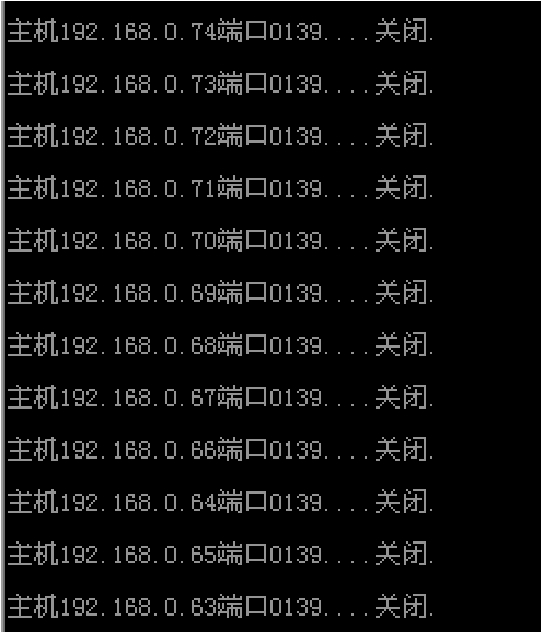

第三步:扫描程序开始工作,对所设置的IP范围内的所有机器进行相应的端口扫描,并在程序主界面的右上角窗口显示相关的内容,如图1-29所示。

图1-29

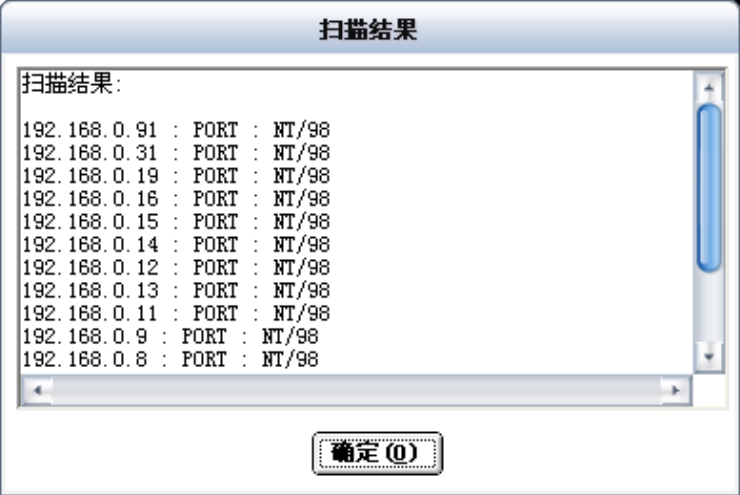

第四步:在扫描结束后,程序将给出提示,并显示所有存在漏洞的计算机IP地址,如图1-30所示。

图1-30

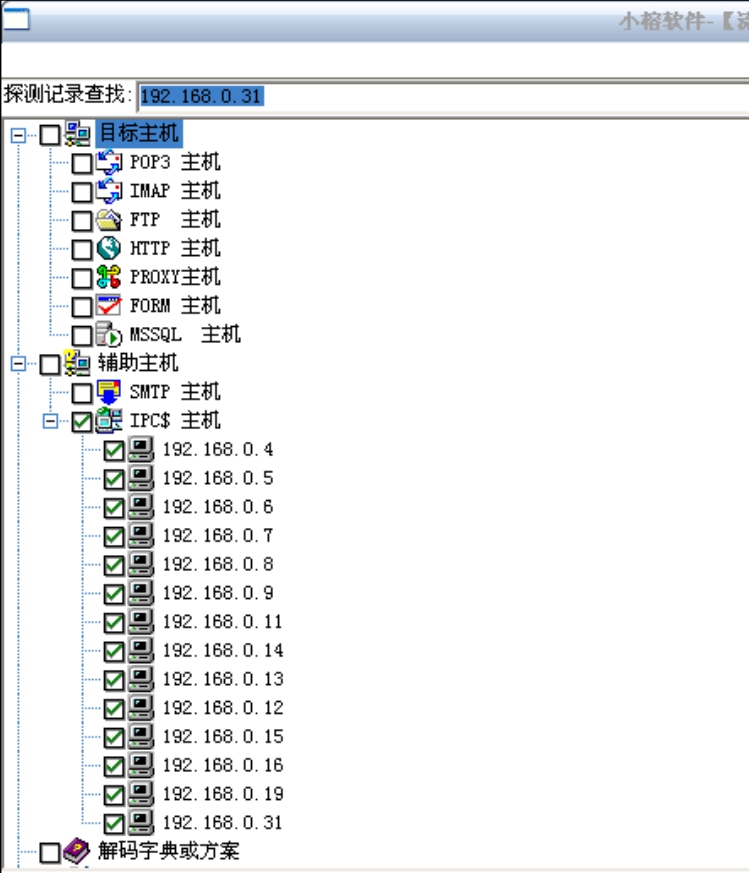

第五步:选择需要进行入侵的IPC$主机,执【探测】→【探测所有IPC$用户列表】命令,这样就能够探测出目标机器中的所有IPC$用户,如图1-31所示。

图1-31

下面以成功地扫描到IP地址为“192.168.0.31”的一个具有Administrator权限用户“peter”的密码为空为例,进行相关的操作。操作步骤如下:

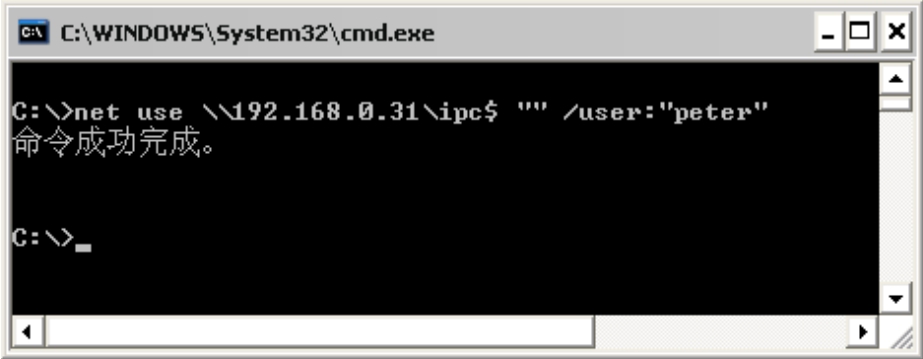

第一步:进入Windows NT下的命令行,进行远程登录,如图1-32所示。

图1-32

Windows NT远程登录的命令行语法是:

![]()

退出登录的语法是:

![]()

第二步:登录成功之后先复制一个关机的程序,这个程序是实现定时远程控制关机,如图1-33所示。

注意

如果密码为空,就直接输入“ ”,不能忽略。

图1-33

这里的“Work”是目标机器上的一个共享文件,我们还可以用以下路径代替:

(1)admin$:是Windows NT下面的一个默认共享,指向Windows NT所在的目录

(2)C$:C驱动器

(3)D$:D驱动器

第三步:这一步就是如何启动这个程序的问题。Windows NT有Schedule(定时)服务,我们利用它来启动这个程序。

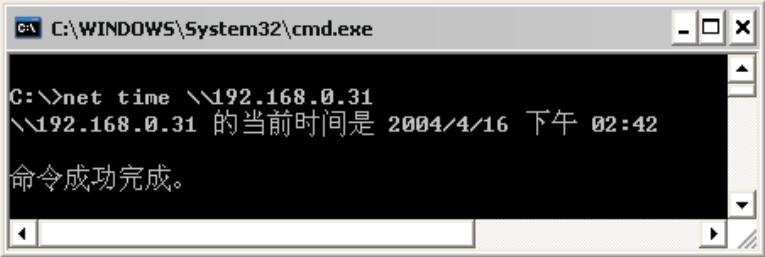

首先看一下对方此时的时间,以便决定何时启动,如图1-34所示。

图1-34

然后我们输入命令:

at \\192.168.0.31 14:44 shutdown.exe

这样当系统运行到我们设置的时间时,将自动运行关机程序。

3.IPC$漏洞的防范

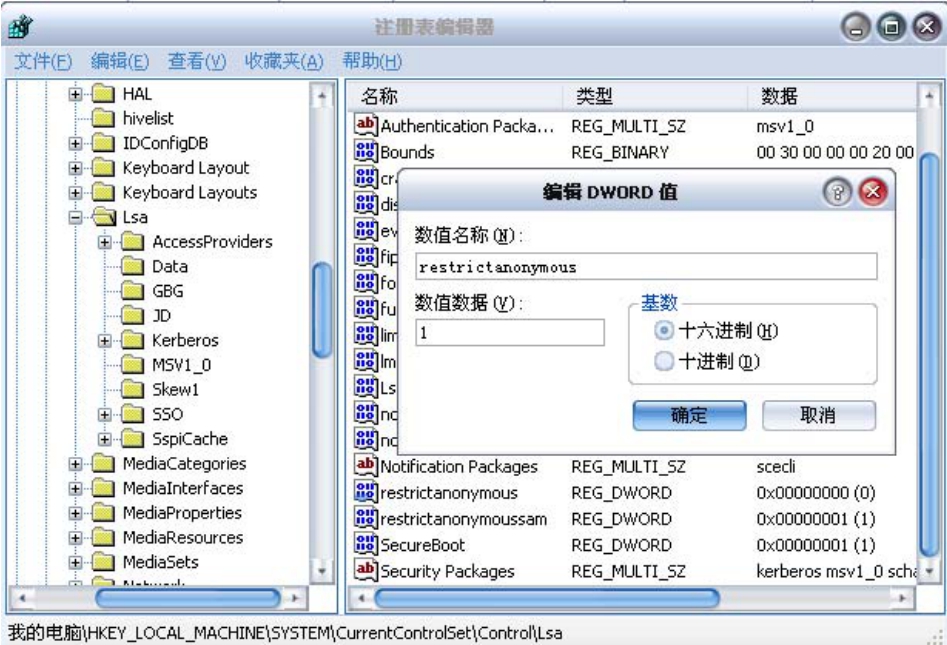

(1)修改注册表中相应的键值来禁止空连接

打开注册表,将HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa中的“restrictanonymous”项值设置为“1”,即可以禁止空用户连接,如图1-35所示。

图1-35

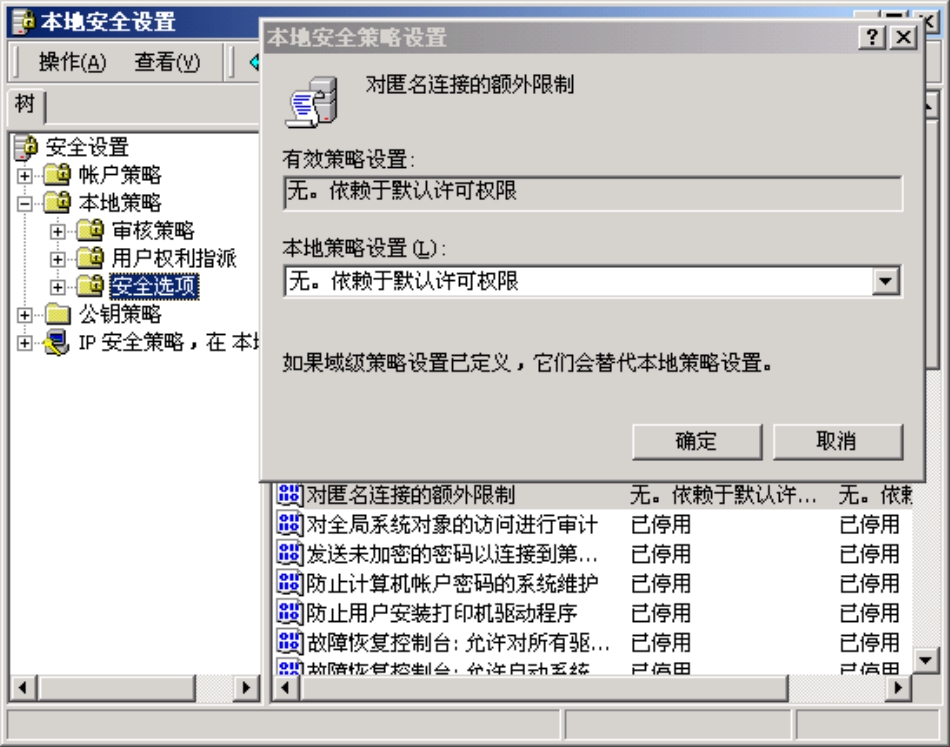

还可以在Windows 2000的本地安全策略中,选择【本地策略】中的【安全选项】,将【对匿名连接的额外限制】设置为【不允许枚举SAM账号和共享】,这样可以进行IPC$空连接,如图1-36所示。

图1-36

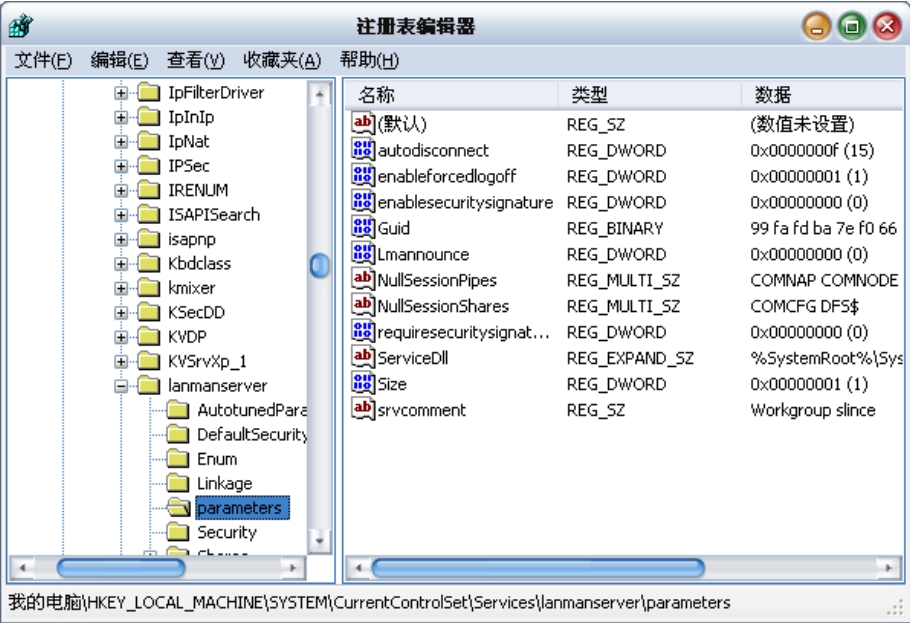

(2)通过修改注册表禁止管理共享(C$、D$等)

运行注册表,定位到HKEY_LOCAL_MACHINE\ SYSTEM\CurrentControlSet\Services\lanmanserver \parameters,如图1-37所示。

然后在里面添加如下键值:

服务器电脑添加“AutoShareServer”,类型为REG_DWORD,值为“0”。

一般电脑添加“AutoShareWks”,类型为REG_DWORD,值为“0”。

图1-37

(3)设置较复杂的用户密码

为了防止黑客采用穷举法来破解密码,我们可以把密码设置得相对较长,并采用数字、字母和允许符号来设置,这样黑客就很难破解密码。

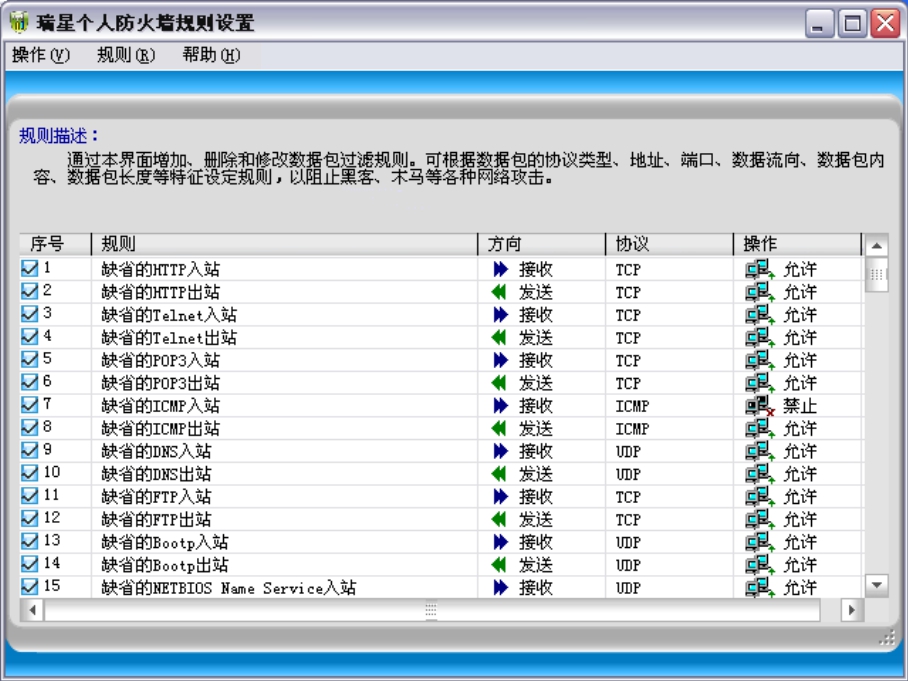

(4)安装防火墙

在电脑中安装防火墙可以有效地抵挡网络上的攻击,并且可以对相应的阻挡规则进行设置,这样就可以更好地预防来自网络的危险信号,如图1-38所示为瑞星个人防火墙规则设置画面。

图1-38

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。