1.3.3 RPC漏洞入侵和防范

1.漏洞简介

RPC(Remote Procedure Call)漏洞是2003年影响面最大、造成的损失最为严重、涉及的操作系统最多(Windows NT、Windows 2000、Windows XP、Windows Server 2003)的漏洞。RPC调用的是Windows使用的一个协议,提供程序间相互通信,并允许程序在远程电脑上运行任意的程序。RPC在处理通过TCP/IP进行信息交换过程中,如果遇见畸形数据包(即非正规数据包)会导致RPC服务无提示地崩溃;并且正因为RPC这个特殊的系统服务,很多系统程序都必须依靠它,因此可以造成程序与服务的拒绝情况发生。这样,黑客通过这一漏洞,对网络中的电脑发送一些畸形数据包给RPC端口,便可以造成整个系统的瘫痪。

2.RPC漏洞入侵现象

RPC漏洞被攻击后的表现:

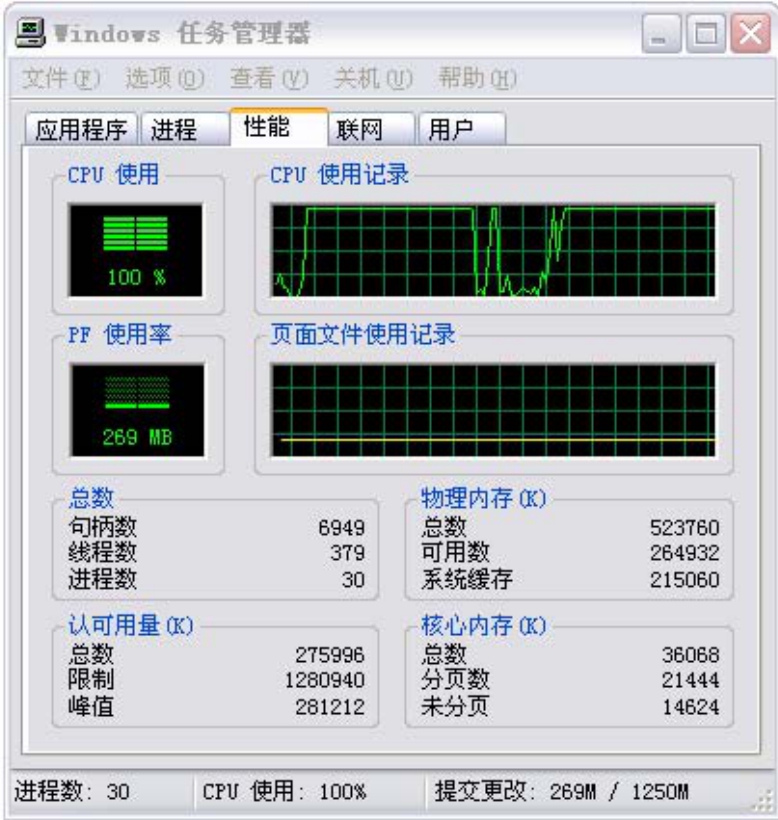

(1)系统资源占用较大,一直处在98%以上,并且系统中也没有运行较大的程序,如图1-39所示。

图1-39

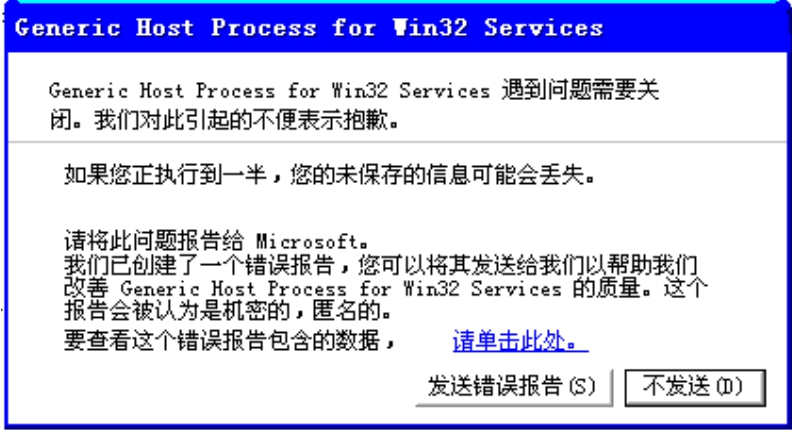

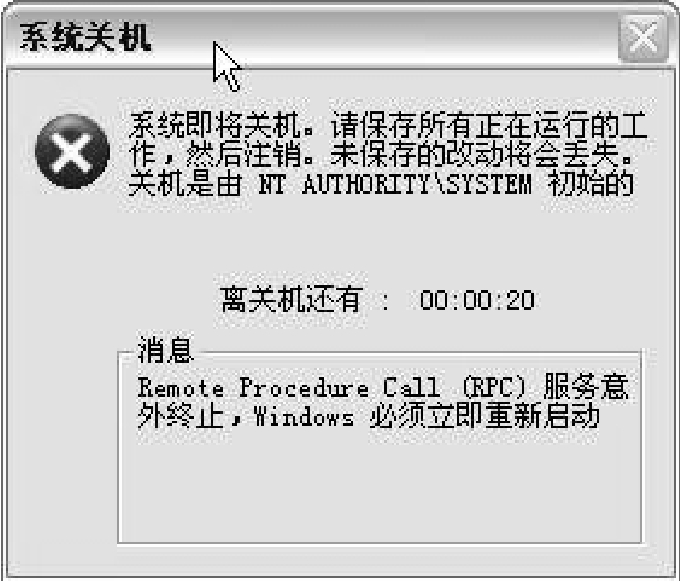

(2)弹出RPC服务终止的对话框,系统反复重启,也有可能在IE中不能打开新窗口,不能进行复制、粘贴等现象,如图1-40、图1-41所示。

图1-40

图1-41

这些攻击所造成的损失就是让人无法正常工作,整个运行发生错乱,这也是为什么PRC漏洞能够“荣登”2003年十大漏洞榜首的原因。

3.RPC漏洞的防范

(1)检查是否被MSBLAST蠕虫感染

第一步:检查系统的“Windows\system32”目录下是否存在msblast.exe文件。

第二步:单击左下角的【开始】菜单,选择【运行】,在其中键入“regedit”,单击【确定】按钮。这样就启动了注册表编辑器。然后检查注册表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run中是否存在“windows auto update”=“msblast.exe”。

第三步:单击【开始】菜单,选择【运行】,在其中键入“taskmgr”,单击【确定】按钮,这样就启动了任务管理器。查看是否有msblast.exe的进程。

注意

如果你的电脑系统中是查出来包含以上三步中至少一点话,那么你的电脑就是中了MSBLAST蠕虫。

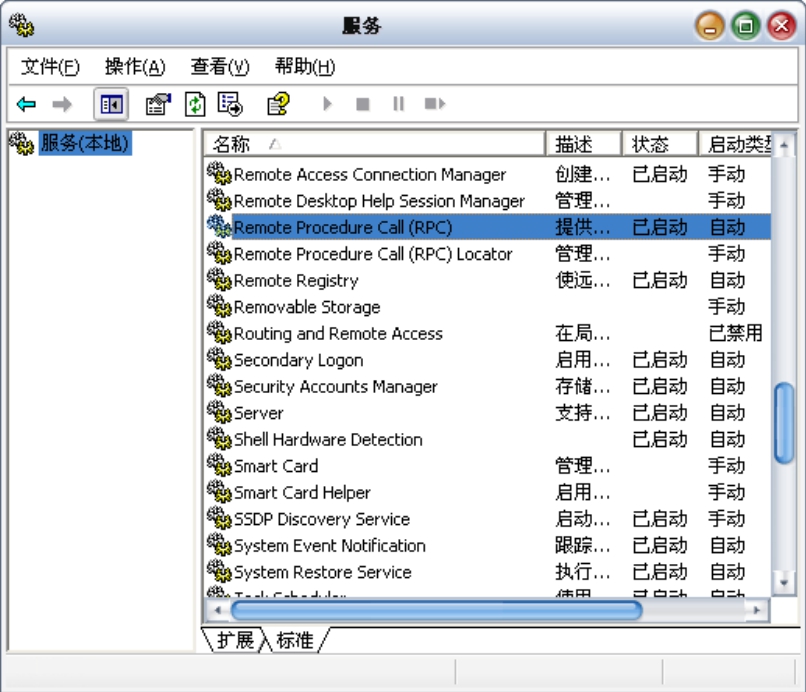

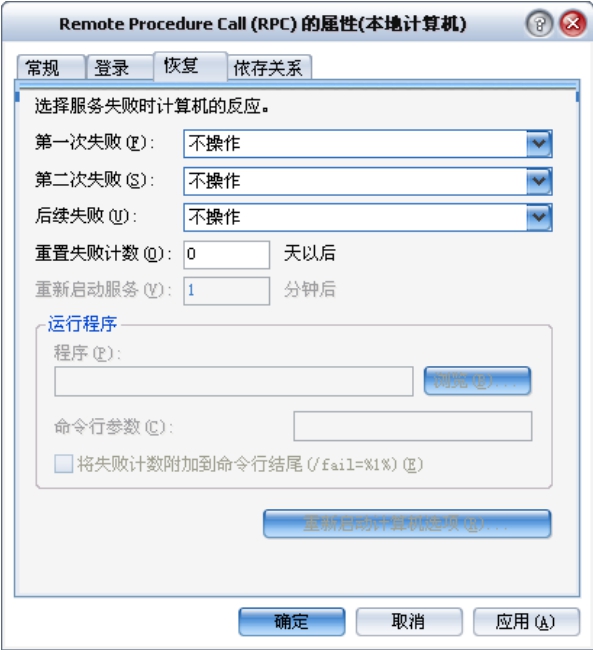

(2)更改RPC服务设置

执行【开始】→【设置】→【控制面板】→【管理工具】→【服务】命令,然后选择“Remote Procedure Call(RPC)”,并双击打开,如图1-42所示。

图1-42

在打开的【Remote Procedure Call(RPC)的属性(本地计算机)】窗口中,将第一次失败、第二次失败、后续失败的选项设置为【不操作】 (Windows XP下默认为重启计算机),如图1-43所示。

图1-43

(3)安装系统补丁

断开网络,重启机器后安装微软RPC漏洞补丁。

Windows 2000简体中文版补丁:

http://download.microsoft.com/download/2/8/1/ 281c0df6772b-42b0-9125-6858b759e977/Windows 2000-KB823980-x86-CHS.exe

Windows XP简体中文版补丁:

http://download.microsoft.com/download/a/a/5/ aa56d0613a38-44af-8d48-85e42de9d2c0/Windows XP-KB823980-x86-CHS.exe

Windows Server 2003简体中文版补丁:

http://download.microsoft.com/download/0/7/9/ 0797166976fc-4e69-bc4e-88837d8005d1/Windows Server2003-KB823980-x86-CHS.exe

提示

在Windows Vista系统中不需要再安装RPC漏洞补丁,该系统已经针对此漏洞在设计过程中进行了相关处理。

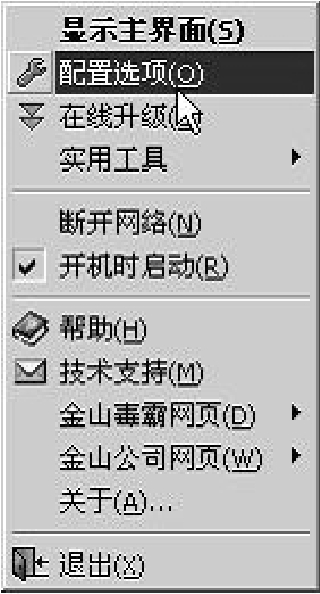

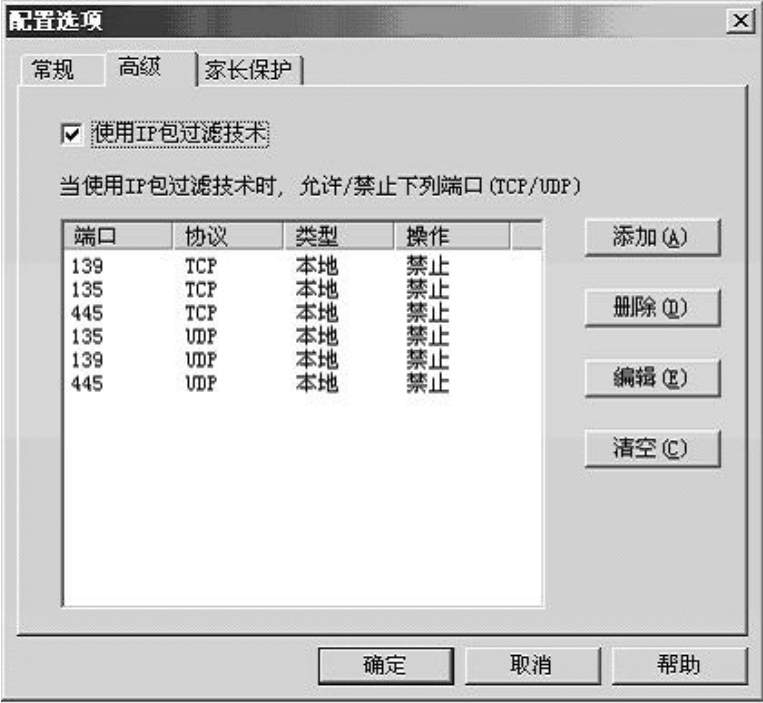

金山网镖的高级功能可以非常方便地实现关闭和开放端口的功能。用鼠标右击桌面右下角的“金山网镖”图标,在弹出的菜单中选择【配置选项】。然后在【配置选项】窗口中选择【高级】选项,选中【使用IP包过滤技术】,添加TCP、UDP的135、139、445端口,如图1-44、图1-45所示。

图1-44

图1-45

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。